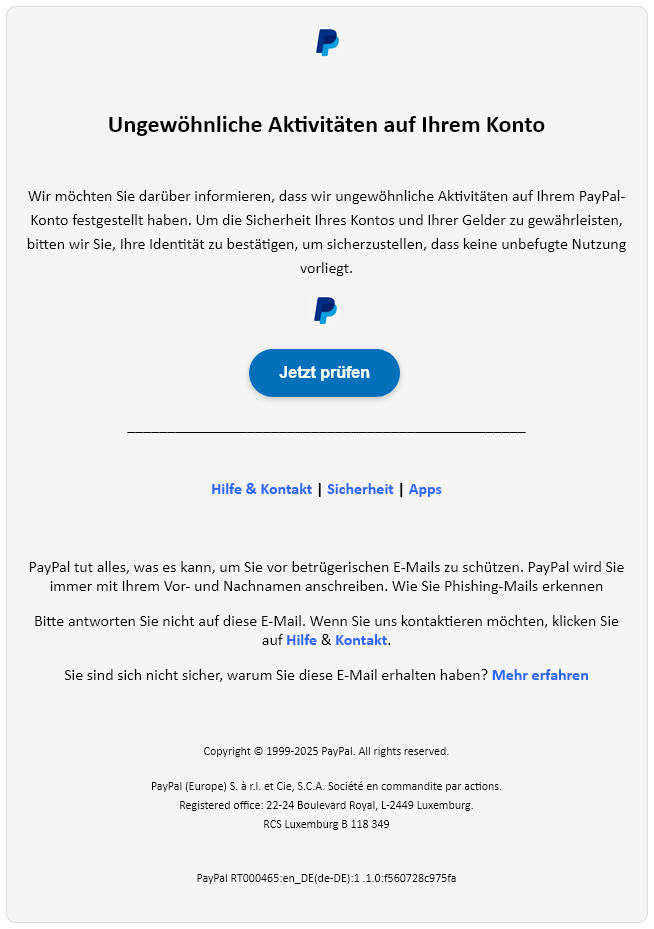

Im Juni 2025 wurden E-Mails mit dem Betreff „Ungewöhnliche Aktivitäten auf Ihrem Konto“ an zahlreiche Empfänger versendet, in denen angeblich das Unternehmen PayPal auf sicherheitsrelevante Vorfälle hinweist. Der Inhalt der Nachrichten wirkt auf den ersten Blick seriös: Die Mails sind im typischen Stil von PayPal gehalten, sprechen in höflichem Ton über verdächtige Aktivitäten und fordern die Empfänger dazu auf, ihre Identität zu bestätigen – angeblich, um weiteren Schaden zu verhindern.

Was auf den ersten Blick wie eine legitime Sicherheitswarnung aussieht, ist in Wahrheit ein gezielter Phishing-Versuch. Die E-Mail stammt nicht von PayPal, sondern von einem Absender mit der Adresse postmaster@897b924d7e.nxcli.io. Auch der technische Header, die fehlgeschlagene DKIM-Signatur und die Verwendung eines Drittanbieter-Mailservers zeigen deutlich: Hier handelt es sich um eine Fälschung. Besonders arglistig ist der enthaltene Button mit der Aufschrift „Jetzt prüfen“, der auf eine externe Shopify-URL führt, hinter der sich eine gefälschte Login-Seite verbirgt.

In der visuellen Aufmachung ist die Mail gut gemacht – sie enthält typische Gestaltungselemente, Anlehnungen an das PayPal-Branding und sogar rechtliche Hinweise im Footer. Doch bei genauerer Analyse der technischen Details und des HTML-Codes entpuppt sich das Ganze als gefährliche Falle für unaufmerksame Nutzer.

In diesem Artikel zeigen wir, warum genau diese E-Mail ein Phishing-Angriff ist, wie sie technisch aufgebaut ist, welche Methoden sie verwendet – und woran du solche Fälschungen in Zukunft zuverlässig erkennst.

Diese Nachricht ist nicht nur ein Einzelfall. Wir haben bereits mehrere solcher E-Mails analysiert, die fast identisch aufgebaut sind, jedoch mit leicht variierenden Absenderadressen und Domains arbeiten. Das zeigt: Hinter diesen Kampagnen steckt ein systematisches Vorgehen.

Der Schein trügt – Analyse des E-Mail-Headers

Ein Blick in den technischen Header der Nachricht zeigt sofort, dass diese E-Mail nicht von PayPal stammt:

Betreff: Ungewöhnliche Aktivitäten auf Ihrem Konto

Von: Paypal <postmaster@897b924d7e.nxcli.io>

Datum: 04.06.2025, 15:54

An: nutzer@example.com

Return-Path: <postmaster@897b924d7e.nxcli.io>

Authentication-Results: kundenserver.de; dkim=fail header.i=@897b924d7e.nxcli.io

Received: from cloudhost-2915335.us-midwest-1.nxcli.net ([209.87.149.52]) by mx.kundenserver.de (mxeue101 [217.72.192.67]) with ESMTPS (Nemesis) id 1N8DdW-1urhRg1rCy-00sLc6 for <nutzer@example.com>; Wed, 04 Jun 2025 16:02:16 +0200

DKIM-Signature: v=1; a=rsa-sha1; c=relaxed; d=897b924d7e.nxcli.io; h= date:message-id:to:subject:mime-version:content-type:from :reply-to; s=default; bh=jHZsv7SpgTl2XErX1IXWBtStO10=; b=lTcjXLi FX44ZAj9wUkVz9xsgZ1NqoYWeLQ5MU+UWteHiHBSkslUb/symS/357FPqP8eHoyQ y36ILED1o3rXh1r/cjNHo6P6m4nKBvl+TwIiPjqBRFkb3GLvMBQk+VDMVbYveCY2 c+RDHAJ5P2ASIHOVhZZhIqmbzYxMNIF/uPXchNJkF+VlRk1tHmVWohR1GPn/Z9Lf yR4MkKLzr40PU2gwToyTp5s8XgvYyNJkQlS8xh5ZsOABOdAFu2k+prarHMQkk3za M8CWDaIFT9oTIX5yBsZFe94+Qwjrj/pM9R2z5qHGZJIMiDbLYDqHaoROt6TZv5tf U1eHf1u1U0L9vMQ==

Received: (qmail 15516 invoked by uid 10188); 4 Jun 2025 13:54:33 +0000

X-PHP-Originating-Script: 10188:info.php

MIME-Version: 1.0

Content-type: text/html; charset=UTF-8

Antwort an: postmaster@897b924d7e.nxcli.io

Envelope-To:<nutzer@example.com>Auffälligkeiten der PayPal-Fake-Mail im Überblick:

| Merkmal | Analyse | Bewertung |

|---|---|---|

| Absenderadresse | Paypal <postmaster@897b924d7e.nxcli.io> | Keine PayPal-Domain |

| Return-Path | postmaster@897b924d7e.nxcli.io | Phishing-Verdacht |

| DKIM-Signatur | dkim=fail | Manipuliert oder gefälscht |

| Mailserver | cloudhost-2915335.us-midwest-1.nxcli.net (IP: 209.87.149.52) | Drittanbieter-Server, nicht PayPal |

| Reply-To-Adresse | Identisch mit der abwegigen Absenderadresse | Keine PayPal-E-MailAdresse |

Der Mail-Header zeigt eindeutig, dass die Nachricht nicht von PayPal stammt, sondern von einem Hoster aus den USA über eine gefälschte Domain versendet wurde. Der DKIM-Check schlägt fehl, was auf eine nicht vertrauenswürdige Quelle hinweist.

Der Inhalt – Psychologische Tricks & HTML-Fälschung

Die HTML-Mail ist täuschend echt gestaltet – mit PayPal-ähnlicher Farbgebung, offiziellen Formulierungen und seriös wirkenden Absätzen. Doch der Quelltext enttarnt die Nachricht:

Inhaltlich auffällig:

- Kein persönlicher Name des Empfängers → massiver Hinweis auf Phishing

- Button mit dem Text „Jetzt prüfen“ verweist auf:

https://checkout.shopify.com/gift_cards/64108429423/...Shopify-Links haben nichts mit PayPal zu tun! - Mehrere PayPal-Logos werden nicht von

paypal.com, sondern von Google-Cache (gstatic.com) geladen - Footer enthält echten PayPal-Rechtstext – kopiert, um Seriosität vorzutäuschen

HTML-Code im Detail (Auszug):

<a href="https://checkout.shopify.com/gift_cards/...">

Jetzt prüfen

</a>Technische Auffälligkeiten im HTML:

- Leerer

<title>-Tag - Veraltete

<meta>-Angabe ohne Zeichensatz - Kein echtes PayPal-Branding in Form von Links oder eingebundenen Ressourcen

Fazit: Der HTML-Code wurde professionell gestaltet, aber mit betrügerischem Ziel. Das wichtigste Indiz: Der Button-Link führt zu einer externen Domain – eine klassische Phishing-Falle zur Datenerfassung.

So schützt du dich – 5 Tipps gegen Phishing

- Absender genau prüfen: Echte PayPal-E-Mails kommen von

@paypal.com– nie von abwegigen oder obskuren Domains. - Nie auf Links klicken, die auf fremde Seiten führen. Gib sensible Daten nur direkt auf https://www.paypal.com ein.

- DKIM/Sicherheitszertifikate prüfen (z. B. über Mailheader oder Sicherheitsinformationen im Mailprogramm).

- Zwei-Faktor-Authentifizierung aktivieren – bei PayPal und anderen Konten.

- Verdächtige E-Mails weiterleiten an:

phishing@paypal.com

Echte PayPal-E-Mails – So erkennst du sie

| Merkmal | Echte Mail | Phishing |

|---|---|---|

| Absenderadresse | @paypal.com | Unbekannte Domains |

| Persönliche Anrede | Ja (mit Vor- und Nachname) | Nein |

| Links | führen zu paypal.com | führen zu unbekannten Drittseiten |

| DKIM-Prüfung | bestanden | meistens fehlgeschlagen |

Fazit: Täuschend echt und gefährlich

Diese Phishing-Mail ist ein Paradebeispiel für moderne Betrugsversuche: visuell ansprechend, aber technisch voller Hinweise auf Manipulation. Wer sich nicht auskennt, kann leicht in die Falle tappen. Aufmerksamkeit und gesunder Misstrauen sind die besten Schutzmechanismen.

Bleib wachsam – und teile diesen Beitrag, um andere zu warnen:

Abonniere jetzt unsere Cyber-News!

Alle 4 Wochen erhältst du wertvolle Insights, Tipps und Ratschläge zur Cybersicherheit, Cyberbedrohungen, Phishing-Methoden, Betrugsmaschen und Social-Engineering, ganz gleich ob du Anfänger oder Fortgeschrittener bist.