Phishing-Simulationen sind zur Modeerscheinung geworden. Kaum ein Anbieter, der nicht mit automatisierten Mails, bunten Reports und dem Versprechen messbarer Sicherheit wirbt. Doch die Realität sieht anders aus: Standardisierte Testszenarien haben mit den echten Angriffen, die Unternehmen tagtäglich treffen, nur wenig zu tun. Sie gaukeln Fortschritt vor, wo keiner ist – und erzeugen Kennzahlen wie Klick- oder Meldequoten (KPIs), die in Präsentationen glänzen, aber an der Abwehrkraft im Ernstfall kaum etwas ändern. Kurz gesagt: Viele Phishing-Simulationen sind mehr Beschäftigungstherapie als Sicherheitsmaßnahme.

Angesichts der täglichen Flut immer raffinierterer Phishing-Mails stellt sich die Frage, welchen Beitrag automatisierte Simulationen wirklich leisten.

Kritische Betrachtung automatisierter Phishing-Simulationen

Phishing-Simulationen sind inzwischen ein fester Bestandteil vieler Security-Awareness-Programme. Anbieter werben mit automatisierten Kampagnen, die regelmäßig „realistische“ Phishing-Mails an Mitarbeitende verschicken und deren Verhalten messen. Was auf den ersten Blick sinnvoll klingt, offenbart bei genauerem Hinsehen erhebliche Schwächen.

Vorteile

- Skalierbarkeit: Mit wenigen Klicks lassen sich Tausende Mitarbeitende in Trainings einbinden, ohne dass interne Security-Teams großen Aufwand betreiben müssen.

- Messbarkeit: Automatisierte Reports liefern Kennzahlen wie Klickrate oder Meldequote, die sich über die Zeit vergleichen lassen.

- Kontinuität: Regelmäßig wiederkehrende Simulationen halten das Thema zumindest „präsent“ und verhindern, dass Security-Awareness völlig in Vergessenheit gerät.

Diese Vorteile sind jedoch trügerisch – sie vermitteln das Bild von Kontrolle und Fortschritt, ohne die eigentliche Sicherheitssituation realistisch abzubilden.

Nachteile und Risiken

- Standardisierung bildet nicht die Realität ab

Automatisierte Tools arbeiten mit Vorlagen und Algorithmen, die generische Szenarien erzeugen. Diese spiegeln aber selten die tatsächlichen Kommunikationsmuster eines Unternehmens wider. Mitarbeitende lernen dadurch, auf plumpe Standardangriffe zu achten – während sie für maßgeschneiderte Angriffe (Spear Phishing, CEO-Fraud) weiterhin anfällig bleiben. - Illusion von Messbarkeit

Klickquoten oder „erfolgreiche Meldungen“ scheinen objektive Kennzahlen zu sein. In Wirklichkeit sagen sie oft wenig über die tatsächliche Resilienz eines Unternehmens aus. Eine niedrige Klickrate nach einer Standardmail bedeutet nicht, dass dieselben Personen nicht auf eine raffinierte, personalisierte Attacke hereinfallen würden. - Vertrauensschaden und Frustration

Viele automatisierte Simulationen werden als „Fallen“ wahrgenommen: Mails, die extra dazu gedacht sind, Mitarbeitende hereinzulegen. Wird dies zu oft wiederholt, entsteht Misstrauen gegenüber der IT-Sicherheit oder gar eine „Wir gegen die“-Stimmung. Mitarbeitende fühlen sich nicht befähigt, sondern getestet und entwertet. - Phishing-Fatigue

Wer jeden Monat dieselbe Art von Simulation bekommt, erkennt irgendwann nur noch das Muster. Im schlimmsten Fall gewöhnen sich Mitarbeitende daran, alles als Simulation zu betrachten – was die Aufmerksamkeit für echte Bedrohungen senken kann. - Fehlender Bezug zum Risiko

Automatisierte Systeme differenzieren selten zwischen Hochrisiko-Rollen (z. B. Finanzabteilung, Management, Personalwesen) und Mitarbeitenden ohne Zugang zu sensiblen Daten. Damit werden Ressourcen gleichmäßig, aber nicht sinnvoll eingesetzt. Statt gezielt die größten Angriffsflächen zu adressieren, verteilt sich der Trainingsaufwand blind auf alle. - Reaktive statt proaktive Kultur

Automatisierte Simulationen verstärken den Eindruck, dass Sicherheit eine Prüfung sei, die man bestehen muss. Statt eine offene Lernkultur zu fördern („Wir sprechen über Fehler und lernen gemeinsam“), entsteht ein Klima von Kontrolle und Sanktion. - Datenschutz und Ethik

Manche automatisierten Programme speichern detailliert, wer wann worauf geklickt hat. Unklar bleibt oft, wie mit diesen Daten umgegangen wird: Werden Einzelne sanktioniert? Wer hat Zugriff? Ist das mit dem Arbeitsrecht und der DSGVO vereinbar? Automatisierung verstärkt hier die Tendenz, Daten massenhaft zu sammeln – ohne Mehrwert für die eigentliche Sicherheitskultur.

Automatisierung ersetzt nicht Kontext

Die größte Schwäche liegt darin, dass automatisierte Simulationen Sicherheit auf eine Checklisten-Logik reduzieren:

- E-Mail verschickt

- Klickrate gemessen

- „Awareness gesteigert“

Doch Sicherheit ist kein eindimensionales KPI-Spiel, sondern ein kulturelles, organisatorisches und kontextabhängiges Thema. Automatisierte Standardmails können diese Komplexität nicht erfassen.

Realität schlägt Simulation

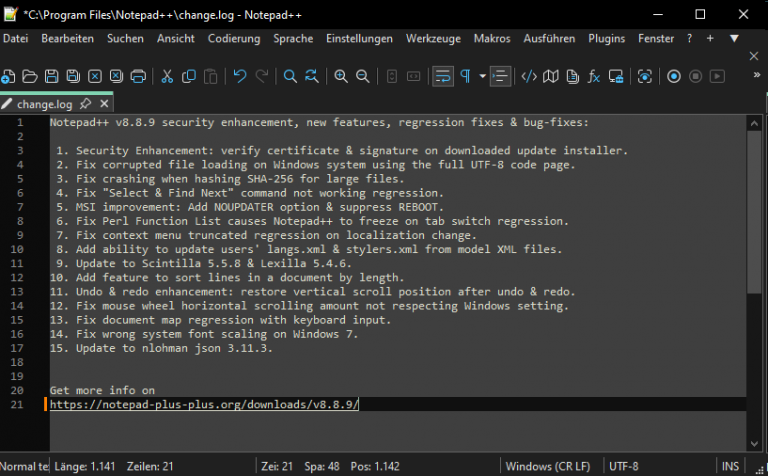

Wir erleben es täglich: Eine Flut echter Phishing-Mails, die uns und unsere Kunden erreichen, sind so geschickt gemacht, dass sie Firewalls und Filter mühelos umgehen. Angreifer variieren ihre Methoden, nutzen aktuelle Themen und imitieren bekannte Kommunikationsstile. Gegen diese Dynamik wirken die automatisierten Simulationen fast wie Relikte – sie bilden nicht ab, womit Mitarbeitende tatsächlich konfrontiert sind.

KI als Brandbeschleuniger

Mit generativer KI haben Phishing-Angriffe eine neue Dimension erreicht. Angreifer nutzen Sprachmodelle, um Mails im exakten Tonfall von Kollegen oder Vorgesetzten zu verfassen, Social-Media-Daten einzubinden und in Sekunden massenhaft hyper-personalisierte Angriffe zu erstellen. Deepfake-Audio und -Video verstärken den Effekt: „Anrufe vom Chef“ oder gefälschte Videobotschaften sind längst keine Zukunftsvision mehr, sondern Praxis. KI-gestützte Angriffsagenten lernen zudem in Echtzeit, Filter zu umgehen und ihre Methoden anzupassen. Während Unternehmen noch über Klickquoten diskutieren, iterieren Angreifer bereits die nächste Angriffswelle.

Phishing-Simulationen sind kein Allheilmittel

Automatisierte Phishing-Simulationen sind kein Allheilmittel – sie sind im besten Fall ein kleiner Baustein, im schlimmsten Fall aber ein Placebo. Sie erzeugen Kennzahlen, die beruhigend wirken, aber am Ende wenig mit echter Sicherheit zu tun haben.

Echte Resilienz entsteht nicht durch das massenhafte Versenden von Standardmails, sondern durch:

- unternehmensspezifische Szenarien,

- offene Lernkultur ohne Schuldzuweisungen,

- differenzierte Risikoanalysen je Abteilung,

- und vor allem: kontinuierliche Diskussion über Sicherheit im Alltag.

Ohne diesen Kontext sind automatisierte Simulationen mehr Show als Schutz.

Was Unternehmen jetzt tun sollten

Unternehmen, die 2025 noch ausschließlich auf automatisierte Phishing-Simulationen setzen, laufen Gefahr, ihre Mitarbeitenden in falscher Sicherheit zu wiegen – und sich selbst ein trügerisches Gefühl von Kontrolle zu verschaffen. Wer echte Resilienz aufbauen will, muss auf reale Bedrohungen reagieren und den Faktor Mensch in seiner ganzen Komplexität einbeziehen:

- Simulationen kritisch nutzen

Standardisierte Mails dienen höchstens als Einstieg. Erfolg sollte nicht an Klickraten gemessen werden, sondern an echter Lernwirkung. - Reale Angriffe einbeziehen

Anonymisierte, tatsächlich eingegangene Phishing-Mails in Trainings einbauen, damit Mitarbeitende lernen, die Bedrohung zu erkennen, wie sie wirklich auftritt. - KI in die Trainingsstrategie integrieren

Hyper-personalisierte Angriffe, Deepfakes oder dynamische Phishing-Mails simulieren, um den realen Bedrohungen gerecht zu werden. - Rollenbasiertes Training

Sensible Positionen (Führungskräfte, Finance, HR) benötigen spezifische Szenarien – Einheitsbrei ist nicht ausreichend. - Offene Fehlerkultur etablieren

Meldungen belohnen, Fehler als Lernchance betrachten, nicht als Anlass für Schuldzuweisungen. - Technische Maßnahmen verstärken

Awareness alleine reicht nicht: starke Mailfilter, Multi-Faktor-Authentifizierung, Zero-Trust-Ansätze müssen parallel laufen. - Kontinuierlicher Dialog statt punktueller Tests

Security-Awareness ist ein Prozess. Workshops, interaktive Impulse und Lessons Learned aus realen Fällen halten das Thema lebendig.

Automatisierte Phishing-Simulationen sind kein Schutzschild. Wer heute nur darauf setzt, trainiert vor allem die eigene Selbsttäuschung – echte Sicherheit entsteht nur durch Kombination aus Kontext, menschlichem Urteilsvermögen, technischen Maßnahmen und einer Kultur des Lernens.

Abonniere jetzt unsere Cyber-News!

Alle 4 Wochen erhältst du wertvolle Insights, Tipps und Ratschläge zur Cybersicherheit, Cyberbedrohungen, Phishing-Methoden, Betrugsmaschen und Social-Engineering, ganz gleich ob du Anfänger oder Fortgeschrittener bist.