Vorsicht, Phishing! Gefälschte Consorsbank-Mail: Sie haben eine wichtige neue Nachricht bezüglich Ihrer Telefonnummernverifizierung

Phishing gehört längst zum Alltag – und doch entwickeln Angreifer ihre Methoden stetig weiter. Die vorliegende Nachricht, die scheinbar im Namen der Consorsbank verschickt wurde, ist ein exemplarisches Beispiel für die raffinierte Kombination aus technischer Täuschung, psychologischem Druck und geschickt getarnten HTML-Strukturen.

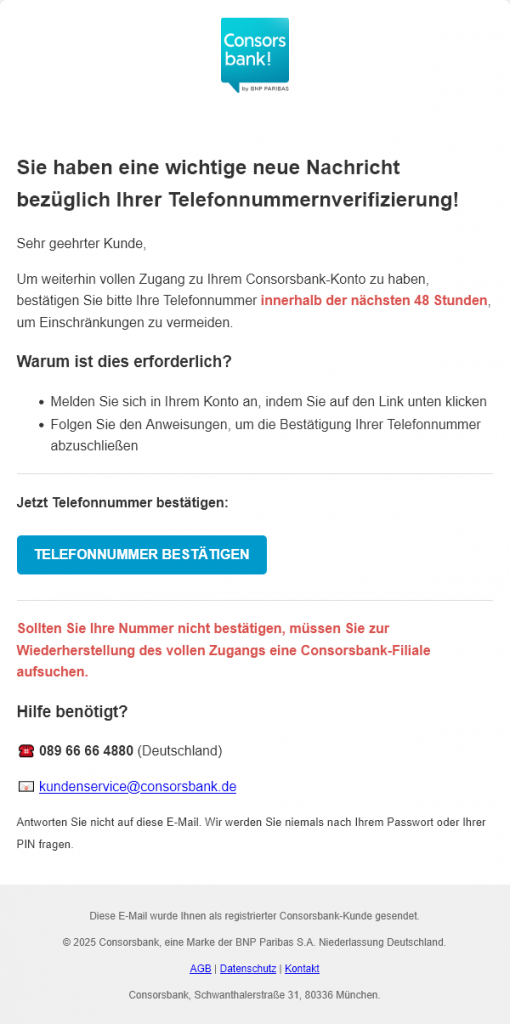

Auf den ersten Blick wirkt die Mail vertraut: offizielles Logo, ein plausibel klingender Grund („Telefonnummernverifizierung“), ein klarer Handlungsaufruf. Doch unter der Oberfläche offenbart sich ein hochgradig orchestrierter Angriff: BCC-Zustellung über Spam-Pools, gezielt gesetzte Links zu kompromittierten Domains und ein HTML-Aufbau, der nicht nur die Nachahmung einer echten Bank-Kommunikation imitiert, sondern zusätzlich fremde Newsletter-Fragmente verbirgt, um Filtermechanismen zu unterlaufen.

Phishing-Kampagnen dieser Art sind nicht mehr die plumpen, fehlerhaften Kopien von früher. Sie sind das Ergebnis einer Industrie, die Datenströme, gekaperte Infrastrukturen und psychologische Trigger miteinander kombiniert. Wer diese E-Mails erhält, ist kein zufälliges Opfer, sondern Teil eines systematisch betriebenen Massenangriffs, der sich aus sogenannten Spam-Pools speist – gigantischen Datenbanken gehackter und gehandelter E-Mail-Adressen.

Erkennungsmerkmale, die eindeutig zeigen, dass es sich bei dieser E-Mail um eine Phishing-Mail handelt:

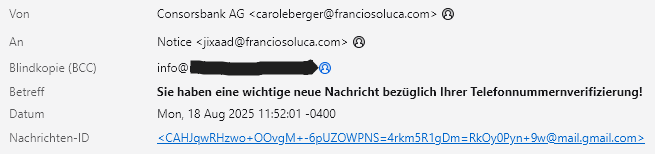

1. Auffälligkeiten im Betreff & Absender

- Betreff: „Ѕіе hаbеn еіnе wісhtіgе nеuе Νасhrісht…“

→ Auffällig: Buchstaben sind teilweise kyrillisch (mit dem bloßen Auge, ohne Analyse, nicht zu erkennen), wirken wie „homoglyph“-Tricks, um Spamfilter zu umgehen. - Von: „Consorsbank AG caroleberger@franciosoluca.com“

→ Offensichtlich gefälscht: Domainfranciosoluca.comhat nichts mit Consorsbank AG zu tun. - Return-Path:

<caroleberger@franciosoluca.com>

→ Gleiche Fake-Domain wie im „From“.

2. Technische Header-Prüfung

- Received-Kette:

- Ursprungs-Server:

gmailapi.google.com(via HTTPREST), nicht über einen klassischen Mailserver. → Sieht nach missbrauchtem Google-Account oder API aus.Weiterleitung übermail-yw1-f194.google.com (209.85.128.194)→ legitimer Google-Server.Danach Weiterleitung an deinen Provider.

- Ursprungs-Server:

- DKIM-Signatur:

dkim=passfürfranciosoluca-com.20230601.gappssmtp.com- D.h. die Domain

franciosoluca.comhat einen gültigen DKIM-Eintrag → technisch korrekt signiert. - Das heißt aber nur, dass die Mail wirklich über Google im Auftrag dieser Domain gesendet wurde – nicht, dass der Absender vertrauenswürdig ist.

- DMARC/Authentizität:

- Kein Hinweis, dass die echte Domain der Consorsbank (

consorsbank.de) beteiligt war. - Absender-Domain

franciosoluca.comstimmt mit DKIM & Return-Path überein → DMARC dürfte bestehen, aber die Domain ist nicht vertrauenswürdig.

- Kein Hinweis, dass die echte Domain der Consorsbank (

3. Ziel & Struktur

- An:

Notice <jixaad@franciosoluca.com> - BCC:

meinefirma@example.com→ typischer Spam-Massenversand (echte Empfänger werden ins BCC gepackt). - Content-Type: multipart/alternative → E-Mail hat HTML-Inhalt mit Links.

4. Risikobewertung

- Absender „Consorsbank“ ist gefälscht.

- Absender-Domain (

franciosoluca.com) ist keine Bank, sondern missbräuchlich registriert. - Kyrillische Zeichen im Betreff deuten auf Phishing oder Spam.

- Weiterleitung über Google-Mailserver zeigt: gehacktes Konto oder missbrauchter API-Zugang.

- Typischer Trick: Empfänger soll auf einen Link klicken, um angeblich „Telefonnummer zu verifizieren“.

Klares Phishing / Betrug – nicht öffnen, keine Links anklicken.

5. Empfehlung

- Nicht antworten / keine Links klicken.

- Falls im Firmenumfeld: Mail als Phishing markieren & an die IT-Abteilung weiterleiten.

- Domain

franciosoluca.comkann für Blacklisting/Blockierung eingetragen werden. - Optional: Header an Google melden (

abuse@google.com), da deren Infrastruktur missbraucht wird.

Abonniere jetzt unsere Cyber-News!

Alle 4 Wochen erhältst du wertvolle Insights, Tipps und Ratschläge zur Cybersicherheit, Cyberbedrohungen, Phishing-Methoden, Betrugsmaschen und Social-Engineering, ganz gleich ob du Anfänger oder Fortgeschrittener bist.

Danke für die Phishing-Warnung !