„Ausstehende Rückerstattung“ – Wie eine gefälschte AOK-Mail Menschen in eine perfekte Phishing-Falle lockt

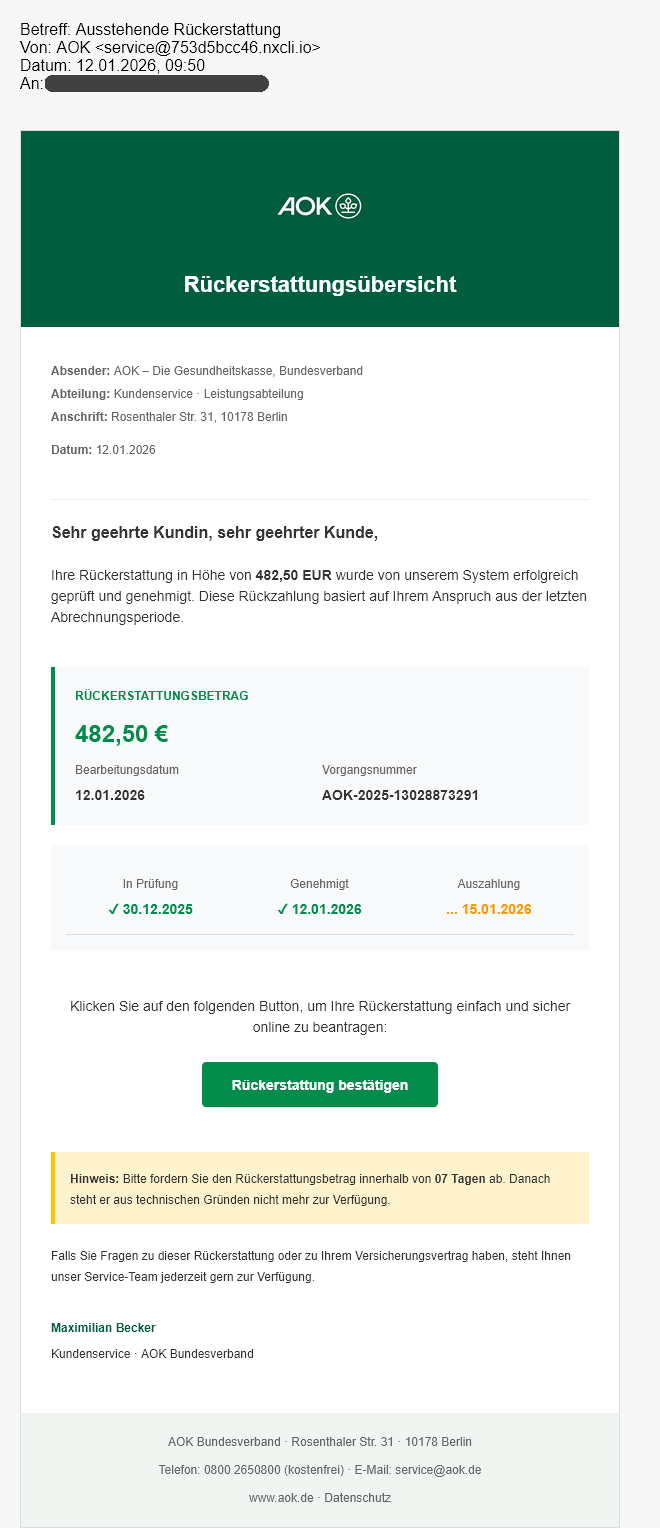

Auf den ersten Blick wirkt alles harmlos. Eine E-Mail im Postfach, sauber formuliert, sachlich im Ton, von einem vertrauten Absender: AOK – Die Gesundheitskasse. Es geht um eine Rückerstattung, fast 500 Euro, bereits geprüft und genehmigt. Kein drohender Ton, keine Fehler, kein offensichtlicher Alarm. Genau das macht diese Art von Betrug so gefährlich.

Denn was hier passiert, ist kein einfacher Fake. Es handelt sich um eine professionell aufgebaute Phishing-Kampagne, die zeigt, wie weit sich Online-Betrug inzwischen entwickelt hat.

Das erwartet dich in diesem Beitrag:

Vertrauen durch Normalität

Der Betreff der E-Mail lautet „Ausstehende Rückerstattung“. Das ist bewusst gewählt. Er erzeugt weder Angst noch Panik, sondern eine positive Erwartung. Viele Menschen denken in diesem Moment nicht an Betrug, sondern an eine mögliche Korrektur, eine Abrechnung oder eine Rückzahlung, die man vielleicht selbst gar nicht mehr präsent hatte.

Der Text selbst ist ruhig, strukturiert und professionell formuliert. Es gibt einen konkreten Betrag, ein Datum, eine Vorgangsnummer und sogar einen Bearbeitungsstatus. Am Ende stehen echte Kontaktdaten der AOK, eine reale Adresse und eine bekannte Service-Nummer. All das vermittelt Seriosität und soll genau das erreichen, was Betrüger brauchen: Vertrauen.

Was fehlt, fällt vielen nicht sofort auf. Die persönliche Anrede. Der eigene Name. Der konkrete Bezug zu einer realen Leistung. Stattdessen bleibt der Text allgemein. Genau das ist typisch für Massenmails.

Warum diese Mail NICHT von der AOK ist

Absender:

service@753d5bcc46.nxcli.io

- Die AOK nutzt aok.de, nicht so eine merkwürdige Adresse

- Die Zeichenfolge wirkt verdächtig

- 753d5bcc46.nxcli.io ist keine offizielle AOK-Domain

Die Absenderadresse ist falsch und eindeutig nicht der AOK zuzuordnen. Oft reicht bereits ein Blick auf die Absenderadresse, um festzustellen, dass die E-Mail gefälscht ist.

Der Klick als Wendepunkt

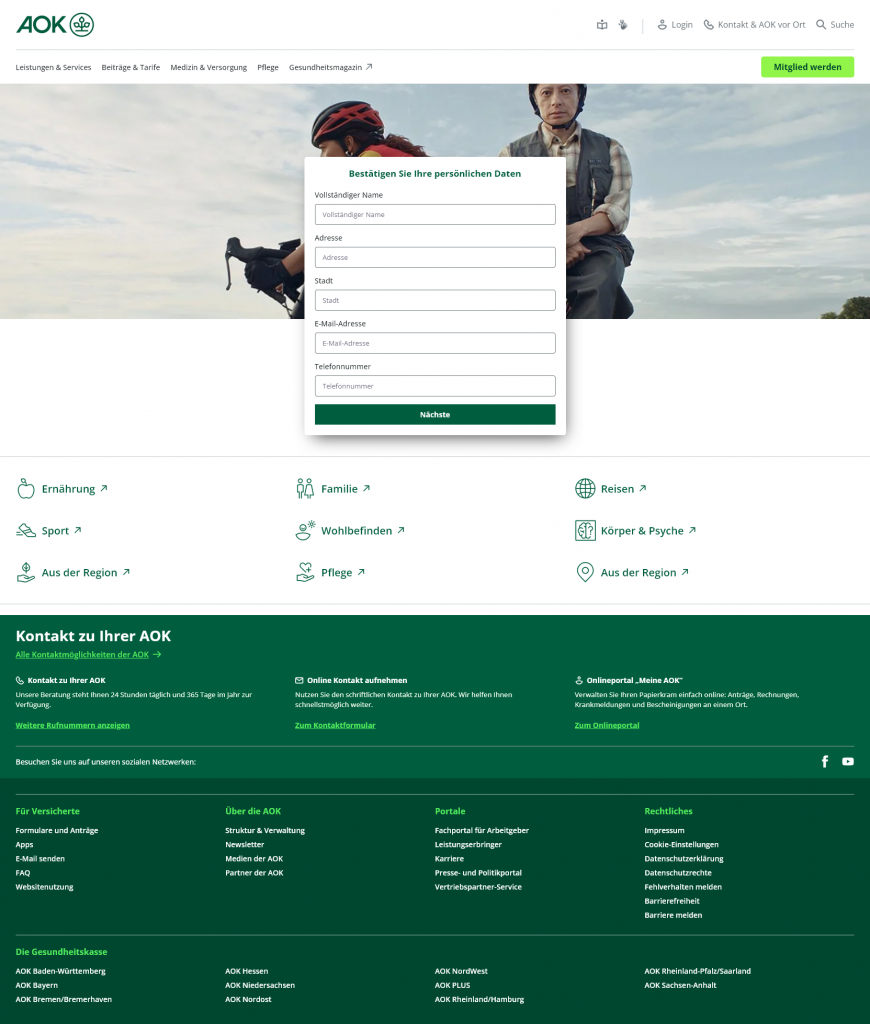

Wer auf den Button „Rückerstattung bestätigen“ klickt, landet nicht auf der echten Webseite der AOK, sondern auf einer täuschend echt gestalteten Kopie. Farben, Logo, Navigation, Seitenstruktur – alles sieht vertraut aus. Selbst der umfangreiche Footer mit regionalen AOKs und Kontaktmöglichkeiten ist vorhanden:

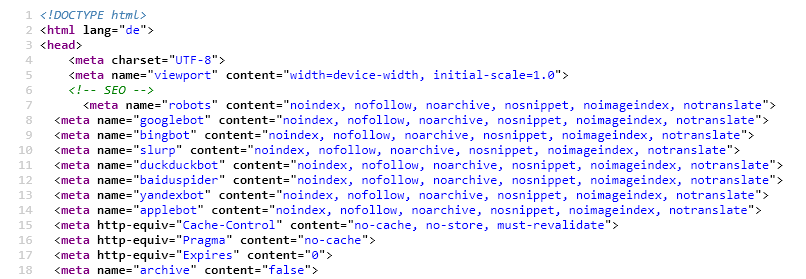

Doch im Hintergrund verrät der Code (Seitenquelltext) etwas anderes. Diese Seite will nicht gefunden werden. Suchmaschinen werden aktiv ausgesperrt, Inhalte dürfen nicht gespeichert oder archiviert werden. Echte Unternehmensseiten haben kein Interesse daran, unsichtbar zu sein, Betrugsseiten schon.

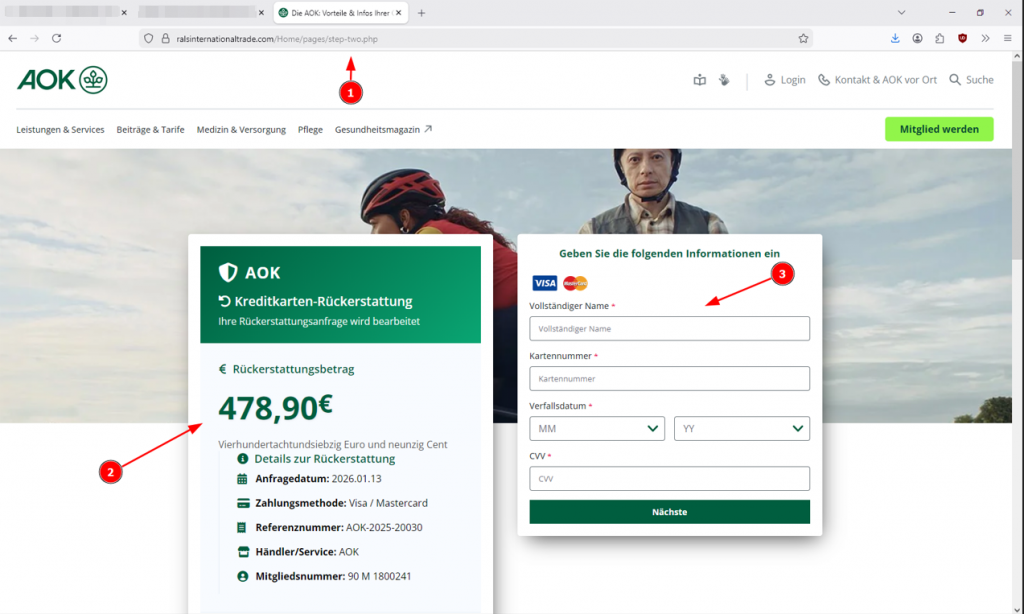

Ein professionelles, mehrstufiges Betrugssystem

Was wie eine einfache Verifizierung aussieht, ist in Wirklichkeit ein mehrstufiges Betrugssystem. Schritt für Schritt wird das Opfer weitergeführt: zunächst werden persönliche Informationen abgefragt, dann Bank- oder Kreditkartendaten und schließlich Sicherheitscodes per SMS und eine Authentifizierung über die Bankanwendung. Für die Opfer wirkt jedes Formular wie ein logischer Teil eines offiziellen Ablaufs. Was das Opfer dabei nicht bemerkt: Jede Eingabe wird gespeichert und in Echtzeit an die Betrüger übermittelt.

So ist das mehrstufige Phishing-System aufgebaut

Diese Formularabfragen werden während des Prozesses ausgeführt:

- step-one.php → Abfrage persönlicher Daten

- step-two.php → Abfrage der Kreditkartendaten

- step-three.php → SMS-TAN

- step-four.php → Authentifizierung über die Bankanwendung (S-pushTAN)

- step-five.php → Zusätzliche Überprüfung (ID)

- Ende des Prozesses, Weiterleitung zur echten AOK-Website

Besonders heimtückisch ist, dass der gesamte Vorgang überwacht wird. Die Seite registriert, ob jemand klickt, scrollt oder das Browserfenster aktiv ist. Für die Täter ist in Echtzeit sichtbar, ob ein Opfer noch „dabei“ ist. Das ist kein Zufallsprodukt, sondern ein professionelles System, das auf Masse und Effizienz ausgelegt ist.

Am Ende erfolgt eine Weiterleitung auf die echte AOK-Webseite. Für viele Opfer wirkt das wie ein erfolgreicher Abschluss. Der Betrug bleibt unbemerkt – bis erste Abbuchungen erscheinen oder Konten missbraucht werden.

Warum diese Masche so gut funktioniert

Diese Phishing-Kampagne verzichtet bewusst auf typische Warnsignale. Sie arbeitet nicht mit Drohungen, sondern mit Belohnung. Sie setzt nicht auf Hektik, sondern auf scheinbare Routine. Sie imitiert nicht nur das Aussehen einer bekannten Marke, sondern auch deren Sprache und Struktur. Viele Menschen verbinden Krankenkassen mit Bürokratie, Formularen und Nachzahlungen. Genau dieses Bild wird ausgenutzt. Die Kombination aus glaubwürdigem Text, echter Optik und schrittweisem Vorgehen senkt die Hemmschwelle enorm.

Was man daraus lernen kann

Der wichtigste Punkt: Keine seriöse Organisation fordert per E-Mail dazu auf, Geld aktiv „abzuholen“. Weder Krankenkassen noch Banken noch Behörden arbeiten so. Zahlungsprozesse finden über geschützte Portale statt, nicht über Buttons in E-Mails. Ebenso wichtig ist das Verständnis, dass Design und Text heute kein verlässlicher Maßstab mehr sind. Betrüger kopieren Webseiten, Logos und Inhalte perfekt. Entscheidend sind der technische Absender, die Webadresse und der gesunde Zweifel bei unerwarteten Nachrichten.

Was tun, wenn du die Phishing‑Mail erhalten hast

(nicht geklickt, nichts eingegeben)

Richtiges Vorgehen

- Nicht auf Links klicken

- Als Phishing/Spam melden (im E‑Mail‑Programm und bei der AOK)

- E-Mail löschen

Optional

- Absender bei deinem Mailanbieter blockieren

Was tun, wenn du den Link angeklickt, aber nichts eingegeben hast

Sofort

- Browser‑Tab schließen

- Keine weiteren Seiten öffnen

Sicherheitshalber

- Prüfe, ob dein Virenschutz aktuell ist und führe einen Virenscan durch

- Browser‑Cache löschen

Wenn du den Link angeklickt und Daten eingegeben hast

(z. B. Login, Adresse, Bank‑ oder Kreditkartendaten)

Sofort handeln

Passwörter

- Passwort sofort ändern

- zuerst beim betroffenen Dienst

- dann überall, wo dasselbe Passwort genutzt wurde

Bank / Zahlung

- Bank oder Kreditkartenanbieter sofort kontaktieren

- Konto & Karten überprüfen oder sperren lassen

Bei der AOK

- Direkt über die offizielle Website oder Hotline informieren

- Nicht über Links aus der Mail anmelden!

Gerät absichern

- Virenscan durchführen

- Browser & Betriebssystem aktualisieren

Mail melden, Anzeige erstatten

- Als Phishing melden

- ggf. Anzeige bei der Polizei (Online‑Wache)

Ein stiller, moderner Betrug

Diese gefälschte AOK-Mail ist kein Einzelfall, sondern ein Beispiel für eine neue Generation von Phishing-Angriffen. Sie sind leise, professionell und überzeugend. Gerade deshalb ist Aufklärung so wichtig. Wer versteht, wie solche Angriffe aufgebaut sind, erkennt sie schneller – oft in den ersten Sekunden. Und genau diese Sekunden entscheiden, ob aus einer E-Mail ein Schaden entsteht oder nicht.

Abonniere jetzt unsere Cyber-News!

Alle 4 Wochen erhältst du wertvolle Insights, Tipps und Ratschläge zur Cybersicherheit, Cyberbedrohungen, Phishing-Methoden, Betrugsmaschen und Social-Engineering, ganz gleich ob du Anfänger oder Fortgeschrittener bist.