Warum echte Unternehmensmails wie Phishing wirken und Nutzer dabei im Stich gelassen werden

Wenn in deutschen Mailboxen eine Nachricht eines großen Energieversorgers und Telekommunikationsanbieters landet, könnte man meinen, sie sei sofort als vertrauenswürdig zu einzustufen. Doch das Gegenteil ist der Fall: Viele legitime Systemmails großer Unternehmen und Konzerne sehen inzwischen gefährlich ähnlich aus wie klassische Phishing-Versuche. Das aktuelle Beispiel des norddeutschen Versorgers EWE zeigt eindrücklich, wie sehr Verbraucher im Spannungsfeld zwischen Sicherheit und Komfort allein gelassen werden.

Die Kunst der Verwirrung: Ist das echt oder Phishing?

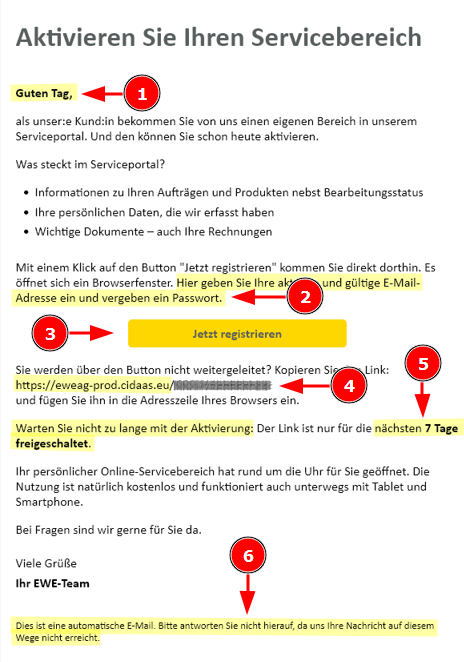

In der nachfolgenden Abbildung siehst du eine E-Mail, eine Einladung zum Serviceportal der EWE. Sie enthält eine Aufforderung zum Handeln: „Aktivieren Sie Ihren Servicebereich“, eine unpersönliche Anrede (1), einen HTML-Button mit der Aufschrift „Jetzt registrieren“ (3), eine „noreply@…“-Adresse als Absender und Handlungsdruck (5).

Der für Phishing sensibilisierte Empfänger dieser Nachricht könnte anhand der zuvor genannten Merkmale nun der Auffassung sein: „Oh, sieht nach Phishing aus, ab in die Tonne damit!“ Und? Ist das Phishing? Nein, in diesem Fall stammt die E-Mail tatsächlich von der EWE.

Für Nutzer ist die Echtheit dieser E-Mail kaum zu erkennen. Im Gegenteil: Allein die Kombination aus unpersönlicher Anrede (1), Handlungsdruck (5) und klickbarem Button (3) entspricht genau den typischen Merkmalen von Phishing-Mails, vor denen Nutzerinnen und Nutzer seit Jahren gewarnt werden.

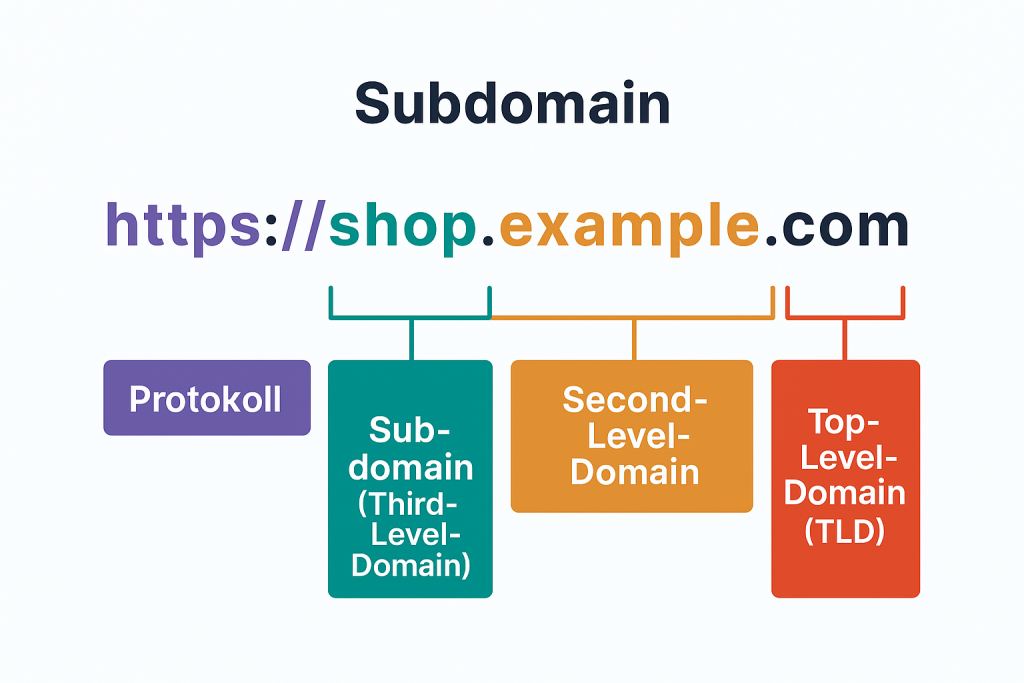

Damit die Verwirrung perfekt wird: Unter dem Button befindet sich der ausgeschriebene Link (https://eweag-prod[.]cidaas[.]eu). Bei dieser URL handelt es sich nicht um eine EWE-Domain, sondern um eine Subdomain eines externen Dienstleisters. Das bedeutet, dass der Registrierungsprozess für das EWE-Serviceportal nicht über die EWE, sondern über die Cloud-Infrastruktur eines Drittanbieters abgewickelt wird.

Auch diese Maßnahme, den ausgeschriebenen Link darzustellen, trägt nicht zur Vertrauenswürdigkeit der E-Mail bei. Im Hinblick auf den Drittanbieter schürt sie zusätzliches Mißtrauen bei den Empfängerinnen und Empfängern. Zumal dieser Drittanbieter weder in der Datenschutzerklärung, noch in den Nutzungsbedingungen der EWE genannt wird.

Schauen wir uns die Kopzeilen (Header) der E-Mail an, sehen wir, dass die Nachricht korrekt signiert und geroutet ist (Zeilen 6-11). Wir sehen aber auch, dass sie über den europäischen Versanddienstleister „Flowmailer“ mit Sitz in den Niederlanden verschickt wurde. Warum kommt die E-Mail über einen Drittanbieter? Warum erhält der Nutzer die Mail nicht direkt von der EWE? Warum findet sich dazu nichts in der Datenschutzerklärung?

Betreff: EWE | Der erste Schritt ...

Von: EWE Kundenservice <noreply@ewe.de>

Datum: 28.10.2025, 14:22

An: empfaenger@example.com

Return-Path: <xx-xxx@e.ewe.de>

Authentication-Results: kundenserver.de; dkim=pass header.i=noreply@ewe.de

Authentication-Results: kundenserver.de; dkim=pass header.i=@flowmailer.net

Received: from xxx.flowmailer.net ([XXX.XXX.XX.XXX]) by xx.server.de ...

Received: by xxx.flowmailer.net with ESMTPSA id 20251028... for ...

DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; s=fm16; d=ewe.de; i=noreply@ewe.de;...

DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; s=s1; d=flowmailer.net; ...

MIME-Version: 1.0

Nachricht-ID: <xx-xxxx-xxx-xxx@e.ewe.de>

Antwort an: noreply@ewe.de

CFBL-Address: feedbackloop@return.flowmailer.net; report=arf

Envelope-To: <empfaenger@example.com>Externe Versanddienstleister: Ein blinder Fleck in der öffentlichen Wahrnehmung

Dass Unternehmen wie EWE ihre Mails nicht selbst versenden, sondern auf Dienstleister wie Flowmailer (der jetzt übrigens Spotler SendPro heißt) setzen, dürfte den meisten Kunden unbekannt sein. Gerade deshalb ist dieser Schritt für Kunden verwirrend: Die Mail kommt von noreply@ewe.de, aber der technische Versandweg führt über „flowmailer.net“.

Technisch ist das zwar legitim, aber für den Nutzer sehr intransparent und nicht nachvollziehbar. Denn wie soll ein Nutzer den von EWE genutzten Dienst „Flowmailer“ von einem betrügerischen technischen Versender unterscheiden?

Die Antwort: Er kann es nicht.

Ohne tiefes technisches Verständnis über DKIM-Signaturen, Return-Paths, Serverpfade, Mailserver-Zertifizierung und gute Kenntnisse über technische Versender bleiben Nutzer im Blindflug.

Wie soll jemand den Unterschied erkennen, wenn professionelle Mails wie Phishing aussehen

Kriminelle imitieren zunehmend authentische Unternehmenskommunikation, oft besser als das Original. Unternehmen wiederum verschicken echte Systemmails, die wie Imitate wirken.

Das Ergebnis: Die Empfänger solcher E-Mails oder Benachrichtigungen erkennen den Unterschied nicht mehr. Das ist kein Versagen der Nutzer, sondern ein strukturelles Problem, das in erster Linie von Unternehmen und Konzernen verursacht wird.

Denn während Phishing-Betrüger mit täuschend echten Designs, Logos und Tracking-Links arbeiten, setzen Unternehmen auf Kommunikationsmuster, die kaum von denen der Betrüger zu unterscheiden sind:

- unpersönliche „noreply“-Absender

- generische Textbausteine

- HTML-Buttons als dominierendes Handlungselement

- Ausgeschriebene URLs

- externe Versanddienstleister mit unbekannten Namen

- fehlende Kontextinformationen („Warum bekomme ich diese Mail?“)

Für den Laien wird die Bewertung so zur Glückssache. Und im Zweifel führt dieser Zustand dazu, dass Anwender entweder gefährlichen Links folgen – oder wichtige echte Mitteilungen ignorieren.

Warum Unternehmen trotzdem solche Mails verschicken

Weil es einfacher und billiger ist:

- „noreply“ = kein Aufwand für Antworten

- HTML-Templates über Versanddienstleister = Design konsistent

- Standardisierte Registrierungs-Mail = Self-service

- Nutzung von Dienstleistern wie Flowmailer = technisch zwingend

Der Sicherheitsaspekt wird dabei nur zweitrangig berücksichtigt.

Unternehmen tragen Mitverantwortung – handeln aber kaum

Es ist bemerkenswert, wie viele Unternehmen heute noch Mails verschicken, die:

- keine persönliche Anrede enthalten, obwohl Kundendaten vorliegen,

- kryptische Links verwenden,

- oder stark auf Druckmechanismen setzen („Jetzt registrieren“, „Sofort handeln“).

Immer wieder beteuern Unternehmen, ihre Nutzer vor Phishing schützen zu wollen – während ihre eigenen Kommunikationsmuster genau diesen Tätern in die Hände spielen.

Die Konsequenz: Kundeninnen und Kunden werden in einen permanenten Zustand der Unsicherheit gedrängt. Eine Unsicherheit, die im schlimmsten Fall sowohl zu finanziellen Verlusten als auch zu Frustration gegenüber dem echten Anbieter führt.

Es braucht klare Regeln für sichere Kundenkommunikation

Die Verantwortung darf nicht länger allein bei den Nutzern liegen. Es braucht:

- Konsistente, vorhersehbare Kommunikationsmuster Unternehmen müssen klare Standards einführen, wie echte Mails aussehen und formuliert sein müssen.

- Abkehr von „noreply“-Adressen Sie sind nicht nur unpersönlich, sondern sicherheitstechnisch kontraproduktiv.

- Verzicht auf blinde HTML-Buttons als primäre Option: Klare Anweisungen à la „Rufen Sie https://…de manuell auf“.

- Verzicht auf manuelle, intransparente Links zu Diensten von Drittanbietern:Wenn ein Drittanbieter bzw. Clouddienst genutzt wird, sollte das in der E-Mail – bevor der Nutzer den Link aufruft – klar und deutlich kommuniziert werden. Selbstverständlich sollte auch ein entsprechender Hinweis in den Datenschutzbestimmung erfolgen.

- Mehr Transparenz über eingesetzte Versanddienstleister/Drittanbieter: Niemand weiß, wer oder was „Flowmailer“ ist. Es wäre Unternehmen leicht möglich, dies sichtbar und verständlich zu kommunizieren und in den Datenschutzhinweisen aufzuführen.

- Kontextbezogene Erklärungen Jede Registrierungsmail sollte erklären, warum sie gesendet wurde – und auf welcher Aktion sie beruht.

Solange sich nichts ändert, bleibt die Verantwortung ungerecht verteilt

Solange Unternehmen Mails verschicken, die rein optisch kaum von professionellen Betrugsversuchen zu unterscheiden sind, bleibt der Nutzer das schwächste Glied in der Kette. Und obwohl die technische Authentizität der EWE-Mail zweifelsfrei gegeben ist, bleibt ein bitterer Beigeschmack:

Warum müssen normale Menschen überhaupt die Kompetenz besitzen, eine E-Mail auf Serverpfade und digitale Signaturen zu prüfen?

Dass man im Jahr 2025 von Nutzerinnen und Nutzern erwartet, sich durch kryptische Header zu wühlen, ist ein stilles Eingeständnis: Das System, wie wir es kennen, hat versagt. Solange sich große Unternehmen nicht ihrer Verantwortung stellen, wird jede echte Mail weiterhin wie ein potenzieller Angriff wirken – und jede Phishing-Mail wie eine professionelle Kundenmitteilung.

© 2025 teufelswerk.net. Jede Form der Weiterverwendung oder Weiterverbreitung – ganz oder teilweise – bedarf unserer vorherigen ausdrücklichen schriftlichen Genehmigung.

Kunden brauchen mehr Sicherheit und Vertrauen! Die Verantwortung für eine sichere Kommunikation sollte nicht allein bei den Nutzern liegen. Mit unseren maßgeschneiderten Lösungen für Cybersicherheit und eine nutzerorientierte, datenschutzfreundliche Unternehmenskommunikation unterstützen wir dich dabei, dass deine E-Mails immer klar, professionell und sicher sind.

Kontakt:

E-Mail: hallo@teufelswerk.net, Tel. +49 4762 3639555, Signal: @cyberhelden.42

Sichere E-Mail-Kommunikation mit OpenPGP: Für eine vertrauliche Kontaktaufnahme kannst du uns eine verschlüsselte E-Mail zusenden. Wir unterstützen OpenPGP und stellen dir hier: https://keys.openpgp.org/search?q=hallo%40teufelswerk.net unseren öffentlichen Schlüssel zur Verfügung.

Abonniere jetzt unsere Cyber-News!

Alle 4 Wochen erhältst du wertvolle Insights, Tipps und Ratschläge zur Cybersicherheit, Cyberbedrohungen, Phishing-Methoden, Betrugsmaschen und Social-Engineering, ganz gleich ob du Anfänger oder Fortgeschrittener bist.