Vorsicht, Phishing! Gefälschte Netflix-Mail im Umlauf: „Erneuern Sie Ihr Netflix-Abonnement“

In der heutigen Zeit werden E-Mail-Postfächer immer häufiger zur Zielscheibe für betrügerische Kampagnen. Eine besonders raffinierte Phishing-E-Mail, die auf den ersten Blick wie eine legitime Nachricht von Netflix erscheint, entpuppt sich bei genauerer Analyse als professionell gestalteter Betrugsversuch. Im Folgenden nehmen wir die technischen und inhaltlichen Merkmale dieser E-Mail grob unter die Lupe und zeigen auf, woran man solche Angriffe erkennt – und wie man sich schützt.

Das erwartet dich in diesem Beitrag:

Technische und inhaltliche Analyse der E-Mail

Absender und Header-Daten

Ein Blick in die Header-Informationen der E-Mail zeigt bereits Unstimmigkeiten:

- Return-Path:

b61793fi@mileseducation.com

Diese Domain hat nichts mit Netflix zu tun, ausserdem wurde sie in der Vergangenheit mehrfach mit Spam/Scam in Verbindung gebracht. - Von:

Nеtflіх <b61793fi@mileseducation.com>

Der angezeigte Name ist im Quelltext der Mail mit Unicode-Tricks (kyrillischen Zeichen) kodiert, um wie „Netflix“ auszusehen, mehr dazu siehe unter dem nachfolgenden Punkt „E-Mail-Inhalt und Gestaltung (HTML)“. - KIM-Signatur: zwar „pass“, aber für

mileseducation.com, nicht fürnetflix.com. - Empfangs-Server: Mail kommt ursprünglich von einer IP (

136.244.99.112), die einem Hetzner-Server zugeordnet ist – ein Hinweis auf möglichen Missbrauch des Servers durch Spammer.

Die E-Mail wurde nicht von Netflix verschickt. Stattdessen wurde eine abwegige, fremde Domain für den Versand genutzt oder missbraucht.

E-Mail-Inhalt und Gestaltung (HTML)

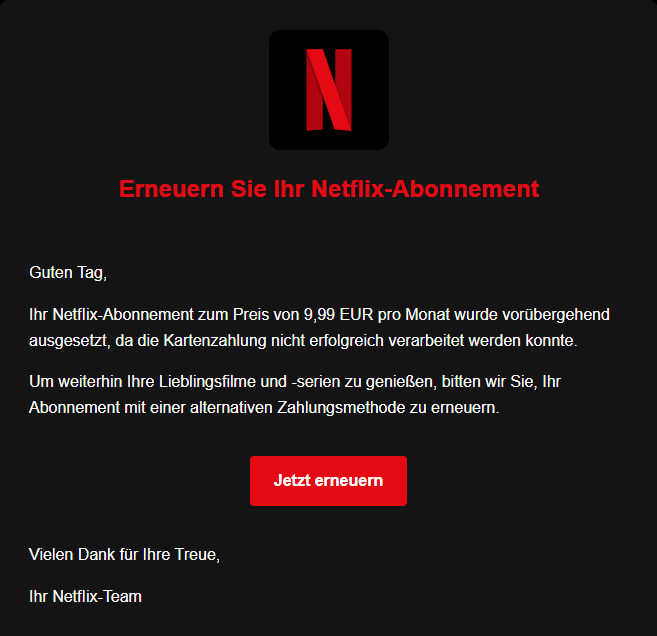

Der HTML-Teil der E-Mail ist professionell gestaltet, siehe Abb. 1:

Oberflächliche Merkmale:

- Netflix-Logo (base64-kodiert) wird angezeigt

- Farbgestaltung und Layout erinnern an offizielle Netflix-Kommunikation

- Ansprache: „Guten Tag, Ihr Netflix-Abo wurde ausgesetzt…“ Keine persönliche Anrede! Seriöse Anbieter nennen fast immer den vollen Namen – hier wird nur ein allgemeines „Guten Tag“ verwendet.

- Es wird behauptet, das Abo sei „vorübergehend ausgesetzt“, um Druck aufzubauen, Angst zu machen und schnelles Handeln zu provozieren.

Auffälligkeiten:

- „

Netflix“ wird als „NеtfІіх“ geschrieben

Bei der Schreibweise von Netflix handelt es sich nicht um lateinische Buchstaben, sondern um kyrillische Zeichen: еeІ(U+0406) stattl- Das Ziel: Spamfilter umgehen und Empfänger täuschen.

- Base64-kodierte Betreffzeile mit manipulativer Wortwahl („Erneuern Sie Ihr Netflix-Abo“)

Die Phishing-Mail ist visuell überzeugend und technisch, hinter der visuellen Fassade, voller Täuschungsmechanismen.

Schadhafte Links im Code

Die auffälligsten Hinweise auf die Betrugsabsicht finden sich in den Links:

<a href="https://cp-rsl09.per01.ds.network/~heartnso/lix/">Jetzt erneuern</a>

- Die Domain

ds.network(Dreamscape Networks International Pte Ltd.) ist keine offizielle Netflix-Domain. Sie steht nicht mit Netflix in Verbindung. - Der Pfad wirkt zufällig generiert und technisch – eine typische Phishing-Tarnung.

Verschleierung durch Google Redirect

data-saferedirecturl="https://www.google.com/url?q=https://trk.nc.rewards.airasia.com/..."Google-Redirects werden häufig missbraucht, um Links in E-Mails zu tarnen, die ansonsten vom Spamfilter geblockt würden. Die Domain: trk.nc.rewards.airasia.com gehört technisch zur malaysische Fluggesellschaft AirAsia und steht in keinem Zusammenhang zur Netflix.

Verschlüsselte/obfuskierte Parameter

- Im Quelltext der Mail werden für Links Parameter verwendet, wie

sl=...,ml=...,clientid=...,ext=...usw., die Base64-codiert oder verschlüsselt sind. - Solche Links sind nicht nachvollziehbar für den Nutzer und können beliebige Weiterleitungen oder Tracking enthalten.

Diese Technik ist gängig in betrügerischen Mails, um Klicks zu tracken, den Nutzer an ein bösartiges Ziel weiterzuleiten, das erst nach dem Klick aufgelöst wird (z. B. über JavaScript oder serverseitige Umleitung).

Der Hauptlink und die verschleierten Links leiten auf gefälschte Zahlungsseiten weiter, die vertrauliche Informationen und Kreditkartendaten abgreifen.

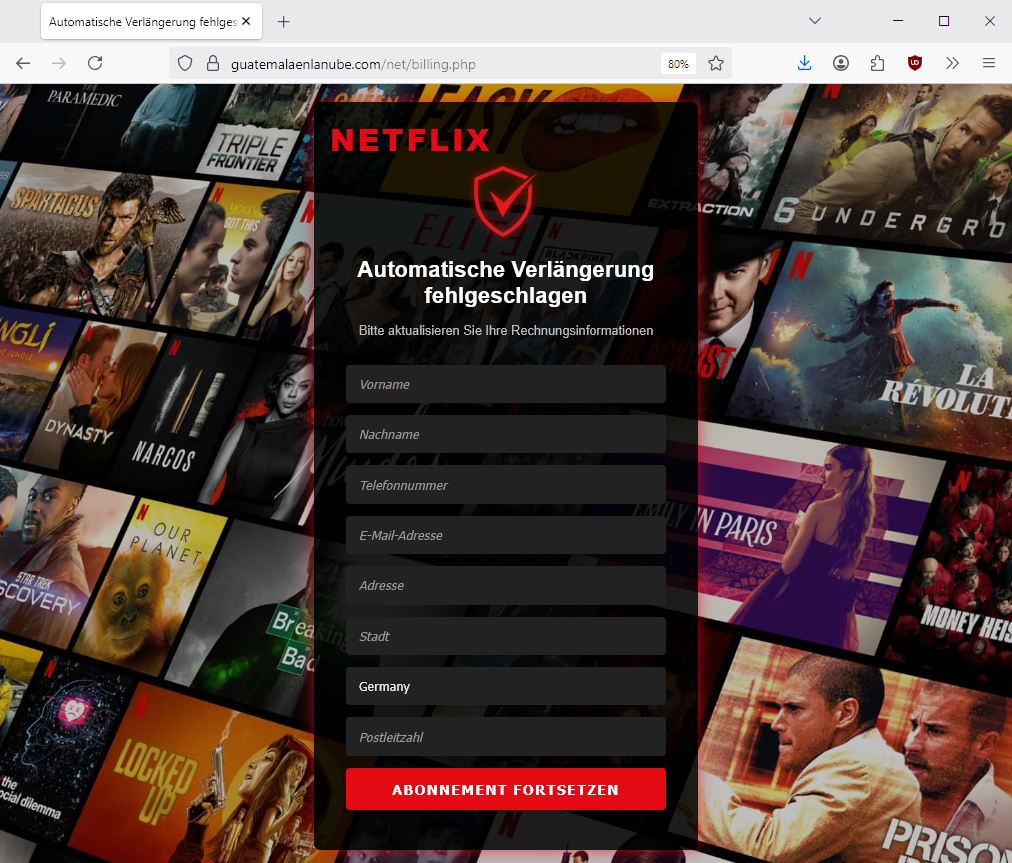

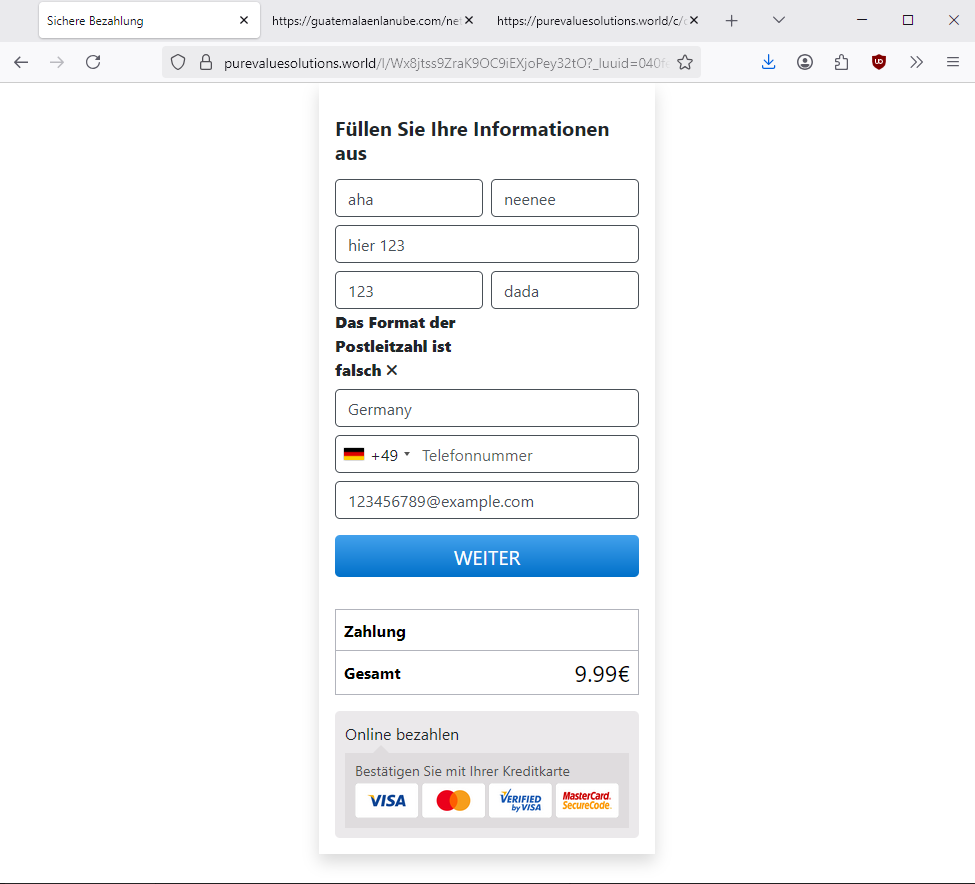

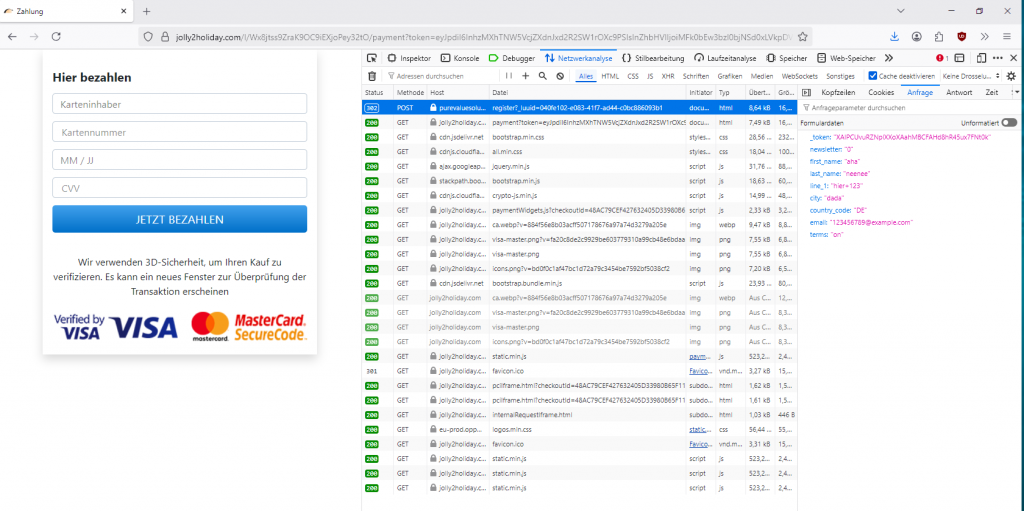

Wo du landest, wenn du versehentlich auf den Button klickst

Du landest auf den nachfolgenden, hier als Screenshot dargestellten Seiten, wenn du versehentlich auf den Button geklickt hast. Auf den Formularseiten werden vertrauliche Informationen und Kreditkartendaten abgegriffen.

Solltest du diese oder auch andere Phishing-Mails erhalten, rate ich dir davon ab, aus reiner Neugierde auf den Button zu klicken. Du wirst nicht nur getrackt, sondern könntest dir auch Schadcode/Malware dabei einfangen.

1

2

3

4

Die Warnsignale im Überblick

| Kategorie | Hinweis | Bewertung |

|---|---|---|

| Absenderdomain | mileseducation.com statt netflix.com | Sehr verdächtig |

| Unicode-Tricks | Kyrillische Zeichen in „Netflix“ | Täuschungsversuch, Spam-Filter umgehen |

| Links | Gehen zu ds.network und airasia.com, nicht zu Netflix | Hochgradig verdächtig |

| Tracking via Google | https://www.google.com/url?q=... | Tarnung |

| Ungewöhnlich viele Parameter in URLs | sl=..., ml=..., clientid=..., ext=... | Typisch für Tracking oder Malware |

Handlungsempfehlungen

Für Endnutzer:

- Nie auf Links in verdächtigen E-Mails klicken.

- Absenderadresse prüfen – vor allem die Domain nach dem @-Zeichen.

- Bei Zweifeln: Selbst auf die Website des Dienstes gehen (z. B. www.netflix.com), niemals Links aus der Mail verwenden.

- E-Mails wie diese als Phishing melden:

- z. B. an:

phishing@netflix.com - oder über die Meldefunktion deines E-Mail-Providers

- oder markiere die Mail als Phishing in deinem E-Mail-Client/Webmail-Interface (z. B. „Phishing od. betrügerische Website melden“).

- z. B. an:

- Im Falle eines Klicks:

- Sofort Passwörter ändern

- Bei Eingabe von Zahlungsdaten: Bank/Kreditkarteninstitut informieren, Konto und Kreditkarte sperren, Anzeige bei der örtlichen Polizei erstatten.

- Beweise sichern.

Für Unternehmen / IT-Abteilungen:

- E-Mail-Header und Inhalte regelmäßig analysieren

- SPF, DKIM und DMARC im eigenen Mailserver strikt konfigurieren

- Schulungen zu Phishing-Erkennung anbieten

- Mail-Gateways und Filter regelmäßig aktualisieren

- Zentrale Melde- und Reaktionsmechanismen einrichten

Diese Phishing-E-Mail zeigt, wie professionell und täuschend echt aktuelle Betrugsversuche gestaltet sind. Durch Unicode-Tricks, legitime Tracking-Domains und ein perfekt imitiertes Layout wirkt die Mail auf viele Empfänger glaubwürdig.

Gerade deshalb ist es entscheidend, technisches Hintergrundwissen mit gesundem Menschenverstand zu kombinieren. Nur so kann man Phishing erkennen, bevor ein Schaden entsteht.

So erkennst du Phishing-Mails auf den ersten Blick

1. Absenderadresse genau prüfen

- Ist die Domain verdächtig oder unbekannt?

Beispiel:mileseducation.comstattnetflix.com - Versteckte Zeichen?

Manche Angreifer nutzen ähnliche Zeichen aus anderen Schriftsystemen (z. B. kyrillisches „і“ statt lateinisches „i“ in „Netflix“).

2. Inhalte kritisch hinterfragen

- Dringender Handlungsbedarf?

Z. B. „Ihr Konto wurde gesperrt“ oder „Abonnement abgelaufen“ - Drohungen oder Zeitdruck?

Typisch für Social Engineering: „Letzte Chance“, „Heute noch handeln“

3. Links nie direkt anklicken

- Mit Maus über den Link fahren (hovern):

Zeigt der Link wirklich aufnetflix.com, oder auf eine fremde Domain?

Beispiel für verdächtige URL:ds.network,airasia.com, etc.

4. Ungewöhnliche Gestaltung oder Sprache

- Stilistisch saubere, aber inhaltlich unpassende Mail?

Z. B. „Netflix-Mail“ mit „AirAsia“-Links - Sprache passt nicht zur Absenderregion

Z. B. HTML-Spracheinstellunglang="sk"bei deutscher E-Mail

5. Technische Tricks im Text

- Kyrillische Zeichen in Marken-Namen

- Base64-kodierte Betreffzeilen

- Viele Leerzeilen oder unsichtbarer Code

Echte Unternehmen wie Netflix, Amazon oder PayPal:

- fordern dich nie per E-Mail zur Eingabe sensibler Daten auf

- drohen nicht mit Kontosperrung ohne vorherige Benachrichtigung über die Plattform selbst

- verwenden saubere und eindeutige Domains

Digitale Sicherheit beginnt mit Wissen

Unser Newsletter liefert es. Keine Werbung. Keine Bla-Bla. Nur relevanter, Content – direkt in dein Postfach:

Abonniere jetzt unsere Cyber-News!

Alle 4 Wochen erhältst du wertvolle Insights, Tipps und Ratschläge zur Cybersicherheit, Cyberbedrohungen, Phishing-Methoden, Betrugsmaschen und Social-Engineering, ganz gleich ob du Anfänger oder Fortgeschrittener bist.