Verdächtige E-Mails erkennen: So entlarvst du raffinierte Phishing-Versuche

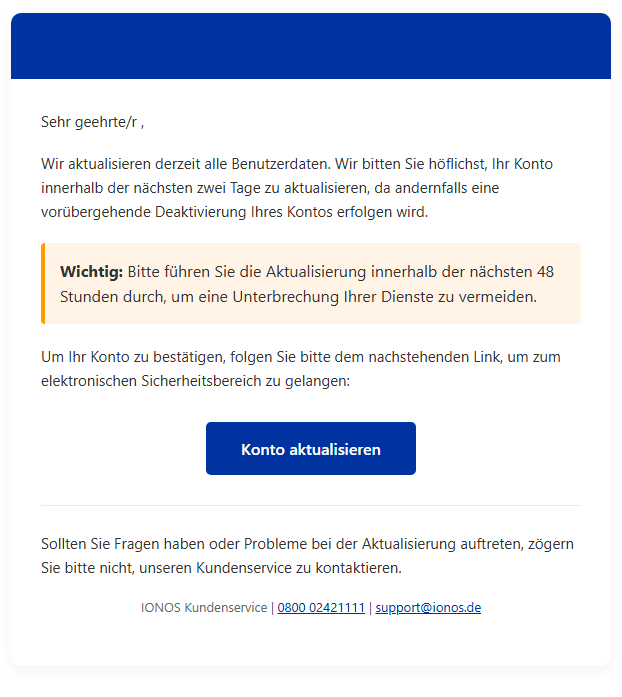

Immer wieder landen täuschend echt aussehende E-Mails in unseren Postfächern. Sie sehen offiziell aus und wirken wie dringende Mitteilungen großer, bekannter Anbieter – etwa wie in diesem aktuellen Beispiel von IONOS, oder aber auch von Amazon oder PayPal. Doch ein genauer Blick in den E-Mail-Header und -Quelltext kann die Wahrheit enthüllen.

Kürzlich tauchte eine besonders interessante Fälschung einer IONOS-Mail auf, die zeigt, wie professionell Kriminelle inzwischen vorgehen. In dieser Phishing-Mail verwenden die böswilligen Akteure auch gleich mehrere Methoden, um Spam-Filter und Sicherheitsmechanismen zu umgehen.

Der Betreff und der Absender

Die E-Mail trägt den Betreff „ringende Kontobestätigung erforderlich“ und sieht auf den ersten Blick so aus, als käme sie von IONOS („no-reply@s.ionos.de“). Doch beim einem genauen Blick in den Header, also die technischen Metadaten (Kopfzeilen) der E-Mail, wird schnell klar, dass sie nicht von IONOS stammt, siehe Zeile 2 im nachfolgenden Auszug.

Auszug aus dem E-Mail-Header:

Betreff: ringende Kontobestätigung erforderlich. 31/08/2025 03:22:31

Von: "no-reply@s.ionos.de / Ticket-Nummer: TEU-I-123456789" <b7cZRxxxxx@gtukh.united-domains.de>

Datum: 31.08.2025, 03:20

An: undisclosed-recipients:;

Return-Path: <b7cZRxxxxx@gtukh.united-domains.de>

Authentication-Results: kundenserver.de; dkim=none

Received: from mout.kundenserver.de ([212.XXX.XXX.XXX])

Received: ...

Received: ...

Nachricht-ID: <2e21eda21fa955af466292e028d7b595@dachdecker-xxxxxx.de>

X-Spam-Flag: NOIm Betreff hat sich zudem ein Rechtschreibefehler eingeschlichen. Bei „ringende Kontobestätigung erforderlich“ fehlt offensichtlich das „D“ am Anfang. Das ist aber kein Versehen, sondern pure Absicht, um Spam-Filter zu täuschen. Wörter wie „dringend“ oder „dringende“ in Kombination mit weiteren Erkennungsmerkmalen werden inzwischen von Spam-Filtern eindeutig als Spam/Junk erkannt.

Ansonsten haben wir hier die üblichen Erkennungsmerkmale von Phishing-Mails: Keine persönliche Anrede, dem Empfänger wird mit einer Deaktivierung des Kontos gedroht, sofern er nicht innerhalb der nächsten 48 Stunden durch Betätigen des Buttons das Konto aktualisiert usw.

Verdächtige Absender-Domains im Header

Der Absendername „no-reply@s.ionos.de“ wirkt auf den ersten Blick offiziell. Direkt dahinter erscheint noch eine Adresse:

<l7cZRlnwMANGYEBZV1YYjZIB3MqCvOuLAHD6B7AXOtTZj4ABUu6LPssAL5@gtukh.united-domains.de>

Im Header tauchten dann weitere Domains (Received: from…) auf, bei denen wir aus Datenschutzgründen den Namen durch „xxx…“ ersetzt haben:

xxxxx-design.dedachdecker-xxxxx.de

Bei der Überprüfung haben wir festgestellt, dass weder gtukh.united-domains.de noch xxxxx-design.dedachdecker-xxxxx.de gültige SPF-Einträge oder DKIM-Signaturen besitzen, die eine E-Mail legitimieren würden.

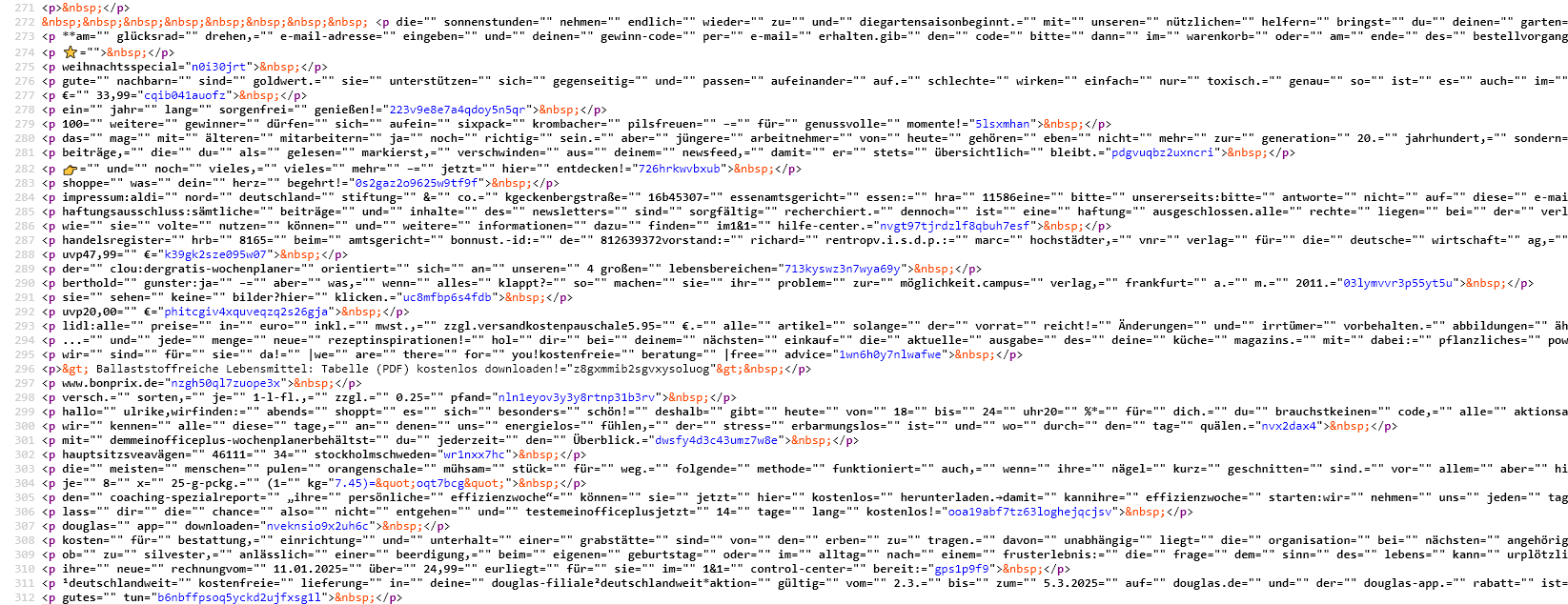

Der HTML-Code: ein Blick ins Spamlabor

Im Quelltext im HTML-Body der Mail findet sich scheinbar wirres Zeug – Dutzende leere <p>-Tags, seltsame Attribute und Zufallscodes, wie z. B.:

<p einfache="" reinigung:weniger="" zeit="" zum="" schrubben="" ... ="j4fa2k66klt5jo91"> </p>

Was steckt hinter diesen Attribute und Zufallscodes?

Diese Struktur ist kein Fehler, sondern Tarnung. Spammer verstecken Texte in HTML-Attributen statt im sichtbaren Mailtext. So sehen Spamfilter kaum verwertbaren Inhalt – die Mail wirkt „leer“ und harmlos.

Dazu kommen kryptische ID-Codes (z. B. ="tyc8viqhzu60kqfgyx27e") – eindeutige Kennungen, um jede E-Mail individuell zu tracken, sobald sie geöffnet wird.

Der versteckte Text umfasste eine wilde Mischung aus:

- Werbetexte über Pfannen, Hunde, Detox-Pflaster und Adventskalender

- E-Mail-Adressen echter Marken wie

service@bonprix.net - Fiktive Newslettertexte von Lidl, Bonprix oder Sodastream

Das alles sind Maßnahmen, die Spamfilter verwirren. Der eigentliche Zweck: Tracking und Spamfilter-Umgehung.

Warum die Mail nicht als Spam erkannt wurde

Auf den ersten Blick hätte diese Nachricht eigentlich im Spam-Ordner landen müssen – doch sie hat mehrere Filtermechanismen geschickt umgangen:

1. Versand über einen echten IONOS-Server

Die Mail wurde nicht von einem anonymen Server aus Osteuropa verschickt, sondern über einen offiziellen Mailausgangsserver von IONOS (mout.kundenserver.de). Da dieser Server auf legitimen Kundenkonten basiert und auf globalen Whitelists steht, stufen viele Filter Mails als „vertrauenswürdig“ ein.

2. Unauffälliger Mailinhalt

Im sichtbaren Bereich enthielt die Mail keinen Text – nur ein Bild und leere Absätze (<p> </p>).

Der Text der Phishing-Mail ist eine Bilddatei und der weitere Spamtext ist in HTML-Attributen versteckt. Weder das Bild noch die HTML-Attribute wurden vom Spamfilter nicht ausgewerten. Damit enthielt die Mail aus Sicht des Filters keine verdächtigen Schlüsselwörter wie „Passwort“, „Konto“, „Dringend“, „Jetzt bestätigen“ usw.

Ergebnis: Der Spam-Score blieb niedrig.

3. Fehlende, aber nicht negative Authentifizierung

In den „Authentication-Results“ stand:

kundenserver.de; dkim=none

So schützt du dich

1. Header prüfen

Wenn du eine verdächtige Mail erhältst:

- Schaue dir im Mailprogramm die vollständigen Headerdaten an.

- Prüfe

Return-Path,Received,Message-IDundAuthentication-Results.

Wenn dort mehrere verschiedene Domains auftauchen oder SPF/DKIM = none steht ist Vorsicht geboten!

2. Keine Links anklicken

Selbst wenn die Mail harmlos aussieht: nicht klicken, keine Bilder laden, nicht antworten. Schon das Öffnen kann Tracking auslösen.

3. Missbrauch melden

Weiterleiten (inkl. vollständiger Header) an:

abuse@ionos.de– zuständiger Provider für mout.kundenserver.de- Optional: Domaininhaber, z. B.

postmaster@dachdecker-xxxxx.de

4. Filterregeln einrichten

Mails ohne DKIM/SPF oder mit leeren HTML-Absätzen können automatisch markiert oder in Quarantäne verschoben werden.

5. Wachsam bleiben

Kriminelle nutzen zunehmend legitime Infrastrukturen, um ihre Mails glaubwürdig erscheinen zu lassen. Ein bekannter Provider im Header bedeutet nicht, dass der Inhalt vertrauenswürdig ist.

Abonniere jetzt unsere Cyber-News!

Alle 4 Wochen erhältst du wertvolle Insights, Tipps und Ratschläge zur Cybersicherheit, Cyberbedrohungen, Phishing-Methoden, Betrugsmaschen und Social-Engineering, ganz gleich ob du Anfänger oder Fortgeschrittener bist.