Trusted-Domain Redirects in Phishing-Kampagnen: Wie Cyberkriminelle deine Infrastruktur testen, bevor sie zuschlagen

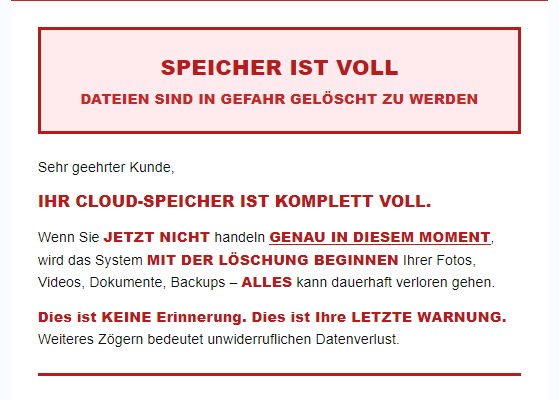

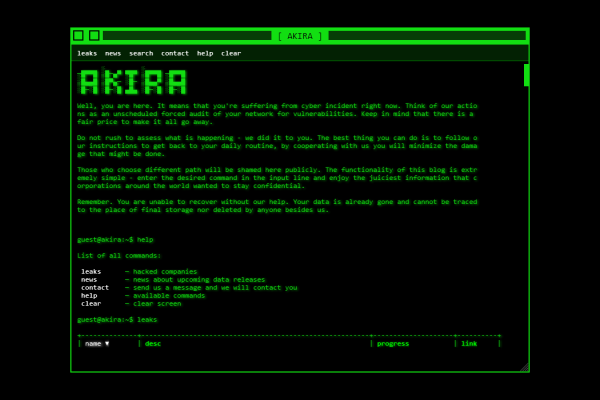

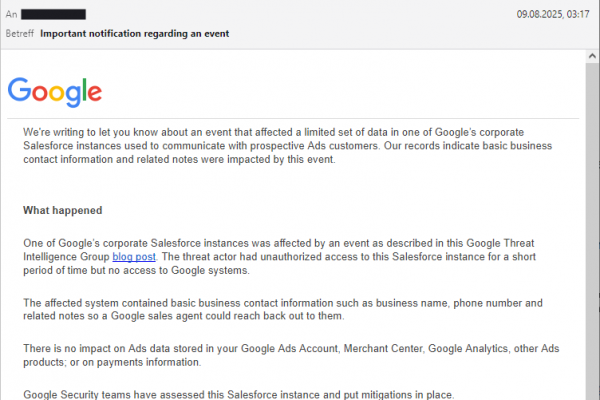

Phishing-Kampagnen haben sich in den letzten Jahren fundamental verändert. Während klassische Angriffe direkt auf gefälschte Login-Seiten oder kompromittierte Webserver führen, haben wir in den vergangenen Monaten vermehrt eine subtilere Technik beobachtet: Phishing-E-Mails enthalten Links, die …