Achtung, Phishing! Gefälschte Volksbank-E-Mail im Umlauf – So kannst du sie entlarven und dich schützen!

Phishing ist eine der profitabelsten Methoden für Cyberkriminelle, um an persönliche Daten und Geld zu kommen. Angesichts des anhaltenden Trends, immer mehr Finanzdienstleistungen online abzuwickeln, haben Angreifer ein ideales Umfeld im Finanz- und Bankensektor gefunden, um Nutzer zu täuschen und ihre sensiblen Informationen zu stehlen.

Ein aktuelles Beispiel ist eine gefälschte E-Mail, die derzeit im Namen der Volksbank versendet wird. In diesem Artikel werfen wir einen sehr genauen und detaillierten Blick auf diese Phishing-Mail und geben nützliche Tipps, wie man Phishing-Nachrichten erkennt und sich davor schützen kann.

Das erwartet dich in diesem Beitrag:

- Was ist Phishing?

- Die aktuelle Phishing-Mail, die angeblich von der Volksbank stammt

- Analyse der Phishing-Mail

Was ist Phishing?

Phishing ist eine betrügerische Methode, bei der Angreifer versuchen, Privatpersonen oder Unternehmen dazu zu verleiten, sensible Daten wie Passwörter, Kontoinformationen oder Zahlungsdaten preiszugeben. Dabei geben sich die Täter oft als vertrauenswürdige Quellen aus, etwa als Banken, Online-Dienste oder bekannte Marken, und senden gefälschte E-Mails, Textnachrichten oder Webseiten, die täuschend echt wirken. Ziel ist es, die Opfer durch diese Täuschung dazu zu bringen, auf schädliche Links zu klicken, vertrauliche Informationen einzugeben oder Schadsoftware herunterzuladen.

Aktuell gibt es weiterentwickelte Phishing-Methoden, beispielsweise das sogenannte „Precision-Validated Phishing“. Hierbei überprüfen Phishing-Kits in Echtzeit, ob der Nutzer tatsächlich zur Zielgruppe gehört, bevor ihm ein gefälschtes Login-Formular angezeigt wird. Dadurch werden die Angriffe gezielter und raffinierter, was es für Nutzer schwieriger macht, Phishing zu erkennen

Die aktuelle Phishing-Mail, die angeblich von der Volksbank stammt

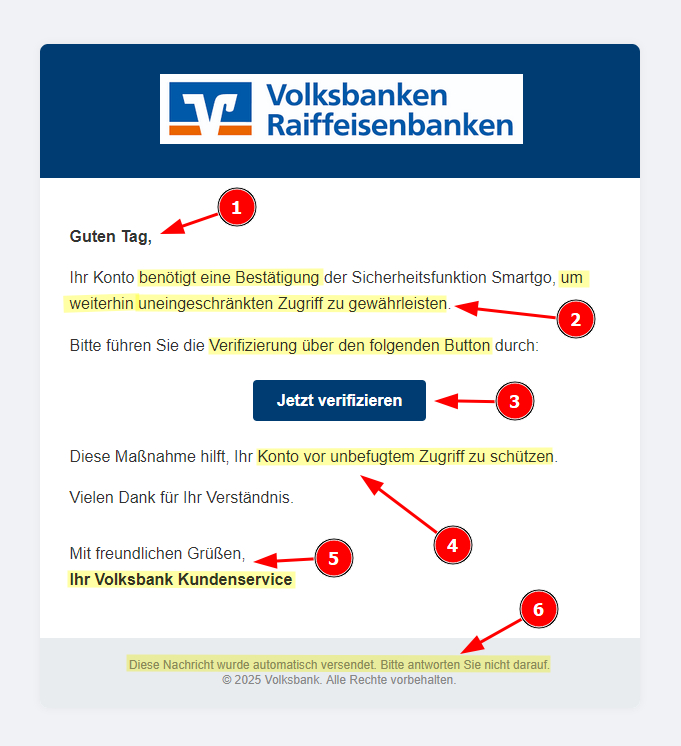

In Abb. 1 ist die Phishing-E-Mail ohne Hervorhebungen und Markierungen dargestellt, in Abb. 2 haben wir zum besseren Verständnis Hervorhebungen und nummerierte Marker hinzugefügt:

Analyse der Phishing-Mail

Die inhaltliche Analyse

Die E-Mail (Abb. 1 und 2) gibt sich als Mitteilung der Volksbank aus und fordert den Empfänger zur Bestätigung einer angeblichen Sicherheitsfunktion namens „Smartgo“ auf. Der Inhalt ist gezielt so formuliert, dass er Vertrauen erweckt, Dringlichkeit erzeugt und zur Interaktion (Klick auf einen Verifizierungslink) verleitet.

Im Rahmen dieser Analyse untersuchen wir den Text hinsichtlich typischer Merkmale von Phishing-Versuchen – sowohl sprachlich als auch strukturell. Mithilfe der von uns aufgezeigten Merkmale kannst du Manipulationstechniken und Täuschungsabsichten in E-Mails oder Benachrichtigungen erkennen und identifizieren.

1

„Guten Tag, […]“ (Abb. 2, Punkt 1):

Keine persönliche Anrede! Wenn du nicht namentlich angesprochen wirst, sondern wie hier, nur mit einem simplen „Hallo“, kannst du davon ausgehen, dass es sich mit sehr hoher Wahrscheinlichkeit um eine Phishing-Mail handelt.

2

„Ihr Konto benötigt eine Bestätigung der Sicherheitsfunktion Smartgo, um weiterhin uneingeschränkten Zugriff zu gewährleisten. […]“ (Abb. 2, Punkt 2):

Es wird behauptet, der Zugriff auf das Konto sei gefährdet. Dem Empfänger wird eine hohe Dringlichkeit suggeriert, die ihn in Angst und Panik versetzen soll. Das Ziel dabei: Der Empfänger soll möglichst schnell und unüberlegt handeln.

Die erwähnte Sicherheitsfunktion „Smartgo“ klingt seriös, ist aber im Gegensatz zum offiziellen Sicherheitsverfahren der Volksbank „SecureGo“ kein Sicherheitsverfahren, sondern ein Spiel.

Warum nutzen die Angreifer einen falschen Begriff?

Damit versuchen sie die Spam- und Junkfilter in den E-Mail-Clients auszutricksen. Anti-Phishing-Systeme und Spamfilter prüfen auf bekannte Begriffe wie „SecureGo“, „TAN“, „Volksbank Login“ etc. Ein ähnlich klingender Begriff wie „Smartgo“ kann helfen, diese Systeme zu umgehen oder zu unterlaufen.

Die Verwendung von „Smartgo“ ist eine bewusste Täuschungstaktik: Es besteht Verwechslungsgefahr mit der echten Sicherheits-App „SecureGo“, klingt überzeugend, lässt sich nicht so schnell überprüfen und hilft, technische und psychologische Filter zu umgehen.

3

„Bitte führen Sie die Verifizierung über den folgenden Button durch: Jetzt verifizieren […]“ (Abb. 2, Punkt 3):

Es folgt die Aufforderung, auf einen Button (Call-to-Action) zu klicken. Es befindet sich kein Hyperlink im Text der Mail, aber im HTML ist hinter dem Button eine Phishing-URL hinterlegt. Übrigens: HTML (Hypertext Markup Language) ist eine Auszeichnungssprache, die dazu verwendet wird, um Webseiten zu gestalten und im Browser darzustellen.

4

„Diese Maßnahme hilft, Ihr Konto vor unbefugtem Zugriff zu schützen. […]“ (Abb. 2, Punkt 4):

Es wird explizit ein weiterer Grund für einen schnellen, unüberlegten Klick auf den Button genannt, damit das Opfer tatsächlich glaubt, dass ein Klick auf den Button absolut notwendig und unausweichlich ist.

5

„Mit freundlichen Grüßen,

Ihr Volksbank Kundenservice […]“ (Abb. 2, Punkt 5):

Bei einer echten E-Mail von der Volksbank würde der Name eines Mitarbeitenden die Grußformel vervollständigen. Nach der Grußformel fehlt das Impressum vollständig: u.a. die Firmenbezeichnung des Absenders, der Ansprechpartner, die Kontaktdaten, die Anschrift, die Webadresse, der Datenschutzhinweis.

6

„Diese Nachricht wurde automatisch versendet. Bitte antworten Sie nicht darauf. […]“ (Abb. 2, Punkt 6):

Das ist nicht nur eine kopierte Floskel. Diese Aussage ist wörtlich gemeint. Die Nachricht wurde tatsächlich im automatisch versendet, im Massenversand natürlich. Und: Die Phishing-Akteure wollen natürlich auf gar keinen Fall, dass sich die Betrugs-Opfer bei ihnen zurückmelden ;-)

HTML-basierte Phishing-Analyse

In dieser HTML-basierten Phishing-Mails steckt die Täuschung nicht nur im Text, sondern im Code – insbesondere beim sogenannten Call-to-Action-Button („Jetzt verifizieren“). Dieser Button sieht auf den ersten Blick seriös und offiziell aus, verlinkt aber auf eine manipulierte Webseite, die der echten täuschend ähnlich sieht.

Durch sauberes Layout, eingebettete Logos und vertrauenswürdige Sprache soll der Empfänger dazu gebracht werden, ohne Misstrauen zu klicken. Der Link im Button ist damit der zentrale Angriffspunkt der Phishing-Mail – und der entscheidende Auslöser für eine Datenkompromittierung.

So ist der Button im HTML-Code der Phishing-Mail hinterlegt:

<a ... href="http://ow.ly/ZZXL50WwtYA&&eaRJE">Jetzt verifizieren</a>- Der Button führt auf eine Kurz-URL von „ow.ly“, einem bekannten URL-Shortener von Hootsuite.

- Diese URL verschleiert die echte Zieladresse, was typisch für Phishing ist.

- Die doppelte

&&im Query-Teil ist ungewöhnlich – die Angabe danach wird gern für Tracking, Weiterleitungen oder zur Umgehung von Sicherheitsfiltern genutzt. - Noch bevor dein Browser die Zielseite vollständig anzeigt, wirst du (ausgehend von der Kurz-URL) blitzschnell über mehrere Server weitergeleitet – insgesamt viermal. Das passiert so schnell, dass du es gar nicht mitbekommst.

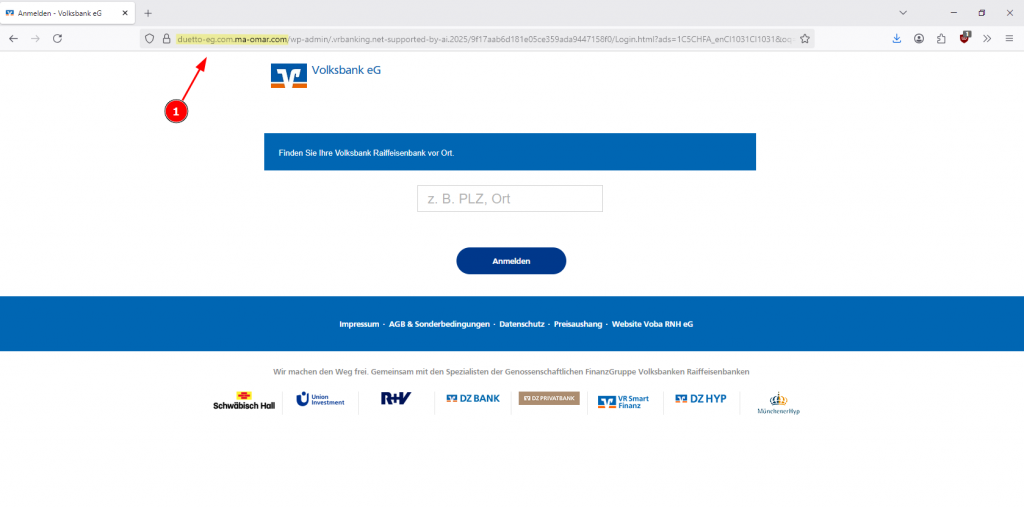

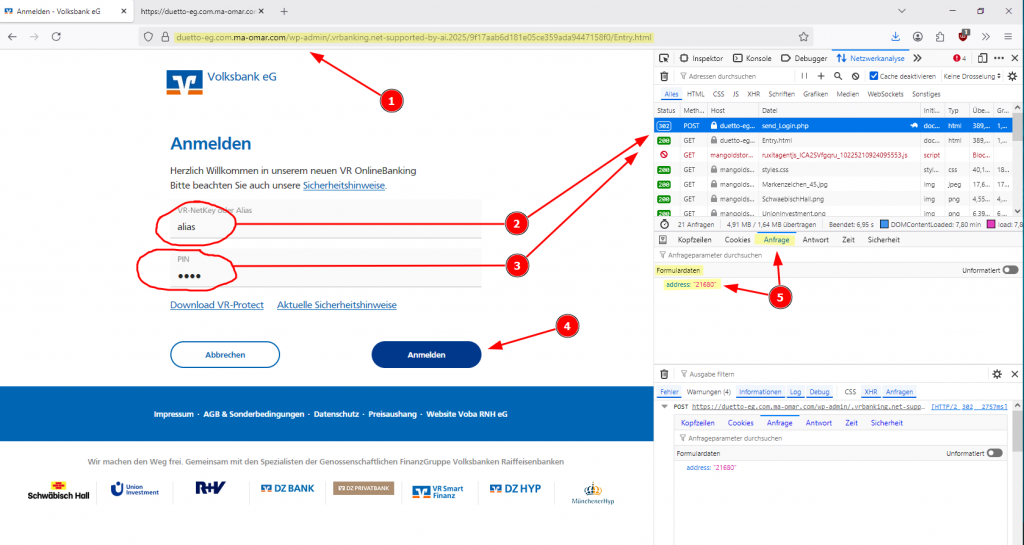

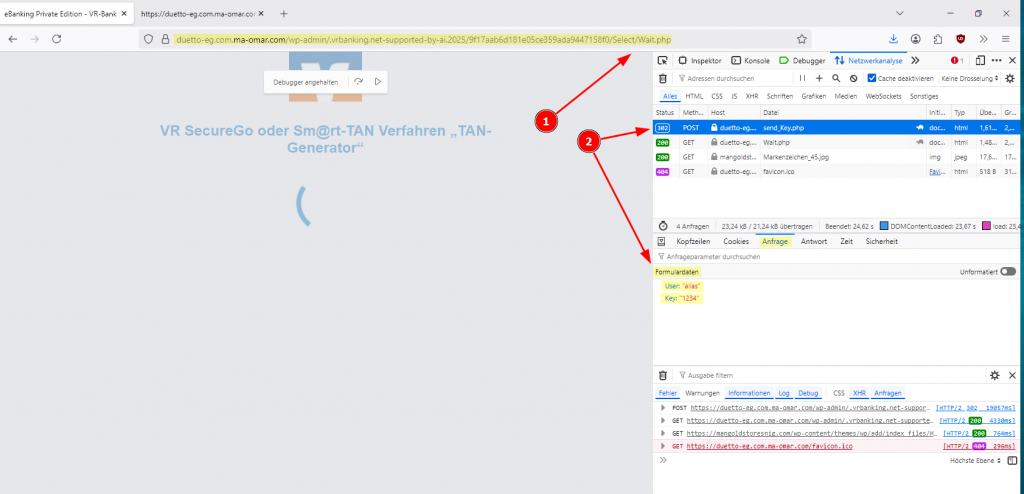

Der Button führt nicht zur Volksbank, sondern zu einer externen (und versteckten) Seite – eine gefälschte Login-Seite, um deine Zugangsdaten abzufangen:

Auf der gefälschten Login-Seite werden die vom Nutzer (Phishing-Opfer) eingegebenen Daten (PLZ, VR-NetKey od. Alias, PIN, Konto- und Kreditkarteninformationen) gespeichert und weitergeleitet. Darauf werden wir in einem weiteren Beitrag noch einmal ausführlich eingehen. Abonniere unseren Newsletter, damit du diesen Beitrag nicht verpasst.

Technische Analyse der Kopfzeilen (Header)

Die Kopfzeilen der E-Mail verraten auf den ersten Blick, dass es sich um Betrug handelt – sie zeigen technische Details wie den tatsächlichen Versandserver, den Return-Path und fehlende Authentifizierungsmerkmale. All das deutet klar darauf hin, dass die Nachricht nicht von der echten Volksbank stammt, sondern von böswilligen Akteuren.

Übrigens: Im weiteren Verlauf dieses Beitrages erklären wir dir unter der Überschrift „Tipp: So kannst du alle Kopfzeilen im E-Mail-Client /-Programm anzeigen“ , welche Einstellungen du in deinem E-Mail-Client auf dem Desktop-PC oder Smartphone vornehmen musst, damit dir die Kopfzeilen angezeigt werden.

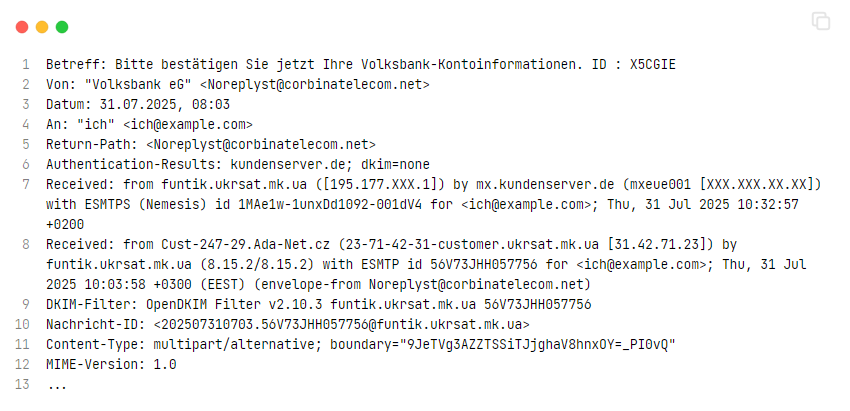

Auszug aus den Kopfzeilen (Header) der Phishing-E-Mail:

Zeile 1 — Worum geht es in dieser E-Mail?

- Betreff: „Bitte bestätigen Sie jetzt Ihre Volksbank-Kontoinformationen. ID : X5CGIE“

Merke: Der Betreff klingt offiziell und dringlich – aber Achtung: genau solche Formulierungen werden in Phishing-Mails oft benutzt, um Empfänger in Angst und Panik zu versetzen und zur Eingabe sensibler Daten zu bewegen. Die Angabe einer ID (ID : X5CGIE) soll den offiziellen Charakter unterstreichen.

Banken verlangen von dir keine Bestätigung der Kontoinformationen per E-Mail bzw. durch Klicken eines Buttons oder Links!

Zeile 2 — Wer hat die E-Mail angeblich verschickt?

- Absenderadresse: Von: „Volksbank eG“ <Noreplyst@corbinatelecom.net>

Merke: Die Volksbank würde niemals über eine fremde E-Mail-Domain (corbinatelecom.net) E-Mails versenden. Die vollkommen abwegige E-Mail-Domain ist ein eindeutiger Beweis dafür, dass es sich bei dieser E-Mail um Betrug handelt. Ausserdem: Die angezeigte Absenderadresse muss nicht der tatsächlich versenden E-Mail-Domain entsprechen. In der Von-Zeile kann sie vorgetäuscht bzw. gefälscht werden.

Zeile 5 — Wer ist augenscheinlich der technische Versender der E-Mail?

- Return-Path:<Noreplyst@corbinatelecom.net>

Merke: Der Return-Path ist die technische Absenderadresse, an die Unzustellbarkeitsnachrichten (Bounces) gesendet werden. Er zeigt, wohin eine E-Mail laut Server „zurückgeschickt“ wird, wenn sie nicht zugestellt werden kann – unabhängig davon, was im „Von“-Feld steht. In diesem Fall: corbinatelecom.net → dabei handelt es sich nicht um eine der unzähligen, offiziellen Domains von den Volksbank(en) → ein starker Hinweis auf Fälschung.

Vorsicht: Der Return-Path wird, ebenso wie die Von-Adresse, oft von Spammern manipuliert, um den Anschein von Legitimität zu erwecken.

Zeile 6 und 9 — Wie lautet das Ergebnis der Authentifizierungsprüfung?

- Authentication-Results: kundenserver.de; dkim=none

Authentication-Results liefert das Ergebnis der Authentifizierungsprüfung einer E-Mail. Es zeigt, ob die E-Mail erfolgreich durch SPF, DKIM und DMARC authentifiziert wurde. dkim=none bedeutet, dass auf dem empfangenden Mailserver (kundenserver.de) kein gültiger DKIM-Signaturtest vorlag. Es gibt also keinen Beweis dafür, dass der Domaininhaber (corbinatelecom.net) diese Nachricht auch wirklich abgesendet hat.

- DKIM-Filter: OpenDKIM Filter v2.10.3 funtik.ukrsat.mk.ua …

Der sendende Mailserver (funtik.ukrsat.mk.ua) hat einen DKIM-Filter installiert, aber keine Signatur angehängt (siehe Zeile 6, dkim=none). Hier ergibt sich ein Widerspruch: Der Filter ist vorhanden, aber offenbar nicht korrekt konfiguriert oder gezielt weggelassen.

Merke: Ein fehlender DKIM-Eintrag ist unüblich bei echten Mails von Banken.

Was ist DKIM (DomainKeys Identified Mail)? DKIM ist ein Verfahren zur Authentifizierung von E-Mails. Es ermöglicht dem Empfänger festzustellen, ob eine E-Mail tatsächlich vom angegebenen Absender stammt und ob der Inhalt während der Übertragung unverändert geblieben ist. Durch das Hinzufügen einer digitalen Signatur zu ausgehenden Nachrichten trägt DKIM dazu bei, Spoofing und Phishing zu verhindern.

Zeile 7 und 8 — Empfangsweg (Received-Kette): Wo kam die E-Mail her?

Die Received-Felder zeigen die tatsächliche Route, die eine E-Mail durchlaufen hat – von der Quelle bis zum Ziel. Das ist z. B. wichtig für die Rückverfolgung und Erkennung von Manipulationen.

- Received: from funtik.ukrsat.mk.ua ([195.177.XXX.1]) by mx.kundenserver.de …

Die Mail wurde über den Mailserver funtik.ukrsat.mk.ua an den Empfänger-Mailserver kundenserver.de ausgeliefert. ukrsat.mk.ua ist ein Server in der Ukraine. Entweder wurde der Server eigens dafür eingerichtet oder er wurde kompromittiert bzw. missbraucht.

Authentifiziert wurde die Verbindung per ESMTPS, also über TLS = Transport Layer Security, ist ein Verschlüsselungsprotokoll, das die sichere Übertragung von Daten im Internet gewährleistet.

Unserer Recherche zufolge ist der Server funtik.ukrsat.mk.ua ein unklarer, nicht vertrauenswürdiger Host.

- Received: from Cust-XXX-29.Ada-Net.cz (23-XX-XX-31-customer.ukrsat.mk.ua [31.XX.XX.23]) by funtik.ukrsat.mk.ua …

Die eigentliche Mail scheint ursprünglich von einem Host mit dem Namen Cust-247-29.Ada-Net.cz gesendet worden zu sein: IP-Adresse: 31.XX.XX.23, mit Reverse DNS: 23-XX-XX-31-customer.ukrsat.mk.ua. Dabei handelt es sich um einen klassischen dynamischen Kundenanschluss (z. B. Privatnutzer, Botnet).

Sehr verdächtig: Banken nutzen keine dynamischen Consumer-IPs zum Versenden von Mails.

Zeile 10 — Was sagt uns die Nachricht-ID?

- Nachricht-ID: 20250xxx@funtik.ukrsat.mk.ua

Was ist eine Nachricht-ID? Ein eindeutiger Identifikator, der jeder E-Mail zugewiesen wird. Jede Nachricht erhält eine einzigartige ID, die es ermöglicht, sie von anderen E-Mails zu unterscheiden. Dies ist besonders nützlich in großen E-Mail-Systeme. Die ID hilft auch, E-Mails in Konversationen oder Threads zu verfolgen, z. B. in E-Mail-Clients, die Konversationen gruppieren. Bei Problemen mit der Zustellung oder beim Support kann die Nachricht-ID verwendet werden, um spezifische E-Mails zu identifizieren und zu analysieren.

Merke: …@funtik.ukrsat.mk.ua stellt keinen Zusammenhang zur angeblichen Absender-Domain corbinatelecom.net oder der Domain einer „Volksbank“ her (Hinweis auf Spoofing).

Zusammenfassendes Urteil

| Merkmal | Einschätzung |

|---|---|

| Return-Path | Fremde Domain, mutmaßlich gefälscht |

| DKIM | Nicht vorhanden – keine Authentizität |

| SPF | (aus anderem Header bekannt: SPF_FAIL) – negativ |

| Received-Kette | Auffällige Hops über dynamische Hosts in der Ukraine/CZ |

| Message-ID / Servernamen | Weicht vollständig von der angeblichen Bank ab |

Die Header deuten eindeutig auf einen Spoofing-Versuch hin. Die Nachricht stammt weder technisch noch inhaltlich von der Volksbank. Die fehlenden Authentifizierungsmechanismen (DKIM, SPF) und die verdächtige Infrastruktur belegen eine phishing-typische Fälschung.

Ein klassischer Fall von Phishing

Diese analysierte E-Mail ist ein klassischer Fall von Phishing, bei dem Angreifer versuchen, durch täuschend echte Gestaltung und irreführende Sprache an sensible Zugangsdaten zu gelangen. Die Nachricht gibt sich als Mitteilung der Volksbank aus, verwendet jedoch eine falsche Absenderadresse, unübliche Begriffe (wie „Smartgo“ statt „SecureGo“), kein gültiges DKIM/SPF und wird über unsichere Server in Osteuropa verschickt. Auch die Verwendung eines verkürzten Links (ow.ly) verschleiert das wahre Ziel der Weiterleitung – ein typisches Merkmal betrügerischer E-Mails.

Diese E-Mail erfüllt viele Kriterien für einen betrügerischen Angriff:

- Falscher technischer Absender (Return-Path)

- Kein DKIM/DMARC-Schutz

- Irreführende Begriffe („Smartgo“ statt offizieller Verfahren)

- Aufforderung zur Interaktion („Jetzt verifizieren“)

- Verlinkung über verkürzte URL

Was du tun solltest, wenn du auf den Link geklickt hast oder Daten eingegeben hast

- Volksbank sofort kontaktieren

Rufe deine Bank direkt an oder nutze die offiziellen Kontaktwege (nicht aus der Mail!). - Online-Banking-Zugang sperren

Melde den Vorfall und lasse deinen Zugang sperren. Rufe den Sperr-Notruf unter der Tel. 116 116 an. Weitere Infos dazu erhältst du auf der offiziellen Sperr-Notruf-Seite: https://www.sperr-notruf.de - PIN/TAN & Passwörter ändern

Sofort, besonders wenn du sie auf der falschen Seite eingegeben hast. - Kontobewegungen prüfen

Achte auf unautorisierte Überweisungen oder Abbuchungen. - Anzeige erstatten

Bei deiner örtlichen Polizeidienststelle oder über das Online-Portal.

Phishing-Mails melden

Du kannst diese und ähnliche Mails an folgende Stellen weiterleiten:

- Volksbank direkt

phishing@vr.de (offizielle Meldeadresse der Volksbanken) - Verbraucherzentrale

phishing@verbraucherzentrale.de

https://www.verbraucherzentrale.de/phishingradar - BSI (Bundesamt für Sicherheit in der Informationstechnik)

https://www.bsi.bund.de/phishing - Abuse-Adressen der beteiligten Domains/Provider

z. B. abuse@corbinatelecom.net, abuse@ukrsat.mk.ua

Tipps zur Erkennung von Phishing-Mails

- Prüfe immer die Absenderadresse genau.

- Misstraue Dringlichkeitsaufforderungen („sofort verifizieren“).

- Vermeide das Klicken auf verkürzte Links.

- Gehe niemals über E-Mail-Links ins Online-Banking – tippe die URL manuell ein.

- Nutze aktuelle Virenscanner und Anti-Phishing-Filter.

- Halte deine Software, Geräte, Systeme immer aktuell und auf dem neuesten Stand der Technik.

Schutzmaßnahmen gegen Phishing

Technisch

- Zwei-Faktor-Authentifizierung (2FA): Zusätzlicher Schutz selbst bei gestohlenen Zugangsdaten.

- Spam- & Phishing-Filter aktivieren: In E-Mail-Programmen und Firewalls.

- Aktuelle Software & Virenschutz: Sicherheitslücken vermeiden.

- Browser-Warnungen ernst nehmen: Moderne Browser erkennen viele Phishing-Seiten.

Verhalten

- Links nicht blind anklicken: Lieber Adresse selbst eingeben.

- Absender prüfen: Echte Banken verwenden nicht Gmail- oder seltsame, abwegige Domains.

- Keine Daten per Mail angeben: Seriöse Unternehmen fordern das nie.

- Sei misstrauisch bei perfekt formulierten Nachrichten: KI-generierte Phishing-Mails sind sprachlich überzeugend.

- KI kann Stimmen und Videos fälschen (Deepfake) – Anrufe mit ungewöhnlichen Forderungen immer hinterfragen.

- Unerwartete Mails prüfen: Auch wenn sie „offiziell“ wirken.

Links zu den offiziellen Seiten der Volksbank

Offizielle Webseite der Volksbanken Raiffeisenbanken

https://www.vr.de

Dies ist das zentrale Online-Portal der Volksbanken Raiffeisenbanken.

Direkt zum Online-Banking

https://www.vr.de/privatkunden/banking.html

Hier findest du Informationen und den Zugang zum Online-Banking.

Hinweis: Die Volksbanken bestehen aus vielen regionalen Instituten. Der tatsächliche Online-Banking-Zugang erfolgt in der Regel über die Seite deiner lokalen Volksbank, z. B. meinevolksbank.de. Am sichersten: Domain selbst eingeben oder über www.vr.de starten.

Nutze niemals Links aus E-Mails für den Login.

Bonus-Tipp: So kannst du alle Kopfzeilen im E-Mail-Client /-Programm anzeigen

Stelle dein E-Mail-Client bzw. -Programm so ein, dass alle Kopfzeilen angezeigt werden. Anhand der Kopfzeilen kannst du meist bereits auf den ersten Blick erkennen, dass es sich um eine betrügerische E-Mail handelt.

E-Mail-Header anzeigen – Kurzanleitung

Auf dem Desktop-PC

1. Gmail (Webbrowser):

- Öffne die E-Mail.

- Klicke auf die drei Punkte oben rechts in der E-Mail („Mehr“).

- Wähle „Original anzeigen“ aus.

- Ein neues Fenster öffnet sich mit dem vollständigen Header.

2. Outlook (Desktop-App):

- Öffne die E-Mail.

- Klicke auf „Datei“ > „Eigenschaften“.

- Im unteren Bereich findest du den Header unter „Internetkopfzeilen“.

3. Thunderbird:

- Öffne die E-Mail.

- Gehe zu „Mehr“ > „Quelltext anzeigen“ oder drücke

Strg+U.

Auf dem Smartphone

1. Gmail (Android/iOS App):

- Tippe auf die E-Mail.

- Tippe oben rechts auf die drei Punkte.

- In der App gibt es keine direkte Header-Anzeige – nutze stattdessen den Webbrowser (Desktopmodus aktivieren).

2. Outlook App:

- Tippe auf die E-Mail.

- Tippe auf die drei Punkte oben rechts.

- Wähle „Nachrichtendetails anzeigen“ – dort siehst du den Header.

3. Apple Mail (iPhone/iPad):

- Headeranzeige ist nicht direkt möglich.

- Für erweiterte Header-Infos muss ein E-Mail-Client mit mehr Funktionen (z. B. Outlook oder eine Weiterleitung an Gmail im Browser) genutzt werden.

Bleib sicher & informiert:

Phishing wird immer raffinierter – wir helfen dir, den Überblick zu behalten.

Abonniere jetzt unseren Newsletter, um keine Warnungen, Analysen und Sicherheitstipps mehr zu verpassen:

Abonniere jetzt unsere Cyber-News!

Alle 4 Wochen erhältst du wertvolle Insights, Tipps und Ratschläge zur Cybersicherheit, Cyberbedrohungen, Phishing-Methoden, Betrugsmaschen und Social-Engineering, ganz gleich ob du Anfänger oder Fortgeschrittener bist.