Laut eines aktuellen Berichtes von bleepingcomputer.com wurden mehrere medizinische Gesundheitsorganisationen und Unternehmen im Heritage Provider Network in Kalifornien durch einen Ransomware-Angriff kompromitiert. Bei dem Angriff haben Cyberkriminelle sensible Daten von von über 3,3 Millionen Patientinnen und Patienten erbeutet und offengelegt.

Warum berichte ich über diesen sehr sensiblen Vorfall in Kalifornien?

Weil er in Punkto Vernachlässigung der IT-Sicherheit sehr exemplarisch ist. Soetwas kann in Deutschland oder anderswo auf der Welt jederzeit ebenso passieren.

Zurück zu dem Vorfall:

Bei den von dem Cyberangriff betroffenen medizinischen Organisationen handelt es sich um die Regal Medical Group, die Lakeside Medical Organization, die ADOC Medical Group und Greater Covina Medical.

Anfang Februar 2023 haben die betroffenen Organisationen gemeinsam eine Mitteilung über eine Datenschutzverletzung herausgegeben. In der Zwischenzeit wurde auch die kalifornische Generalstaatsanwaltschaft über den Vorfall informiert. Erst am 10. Februar berichtet daraufhin das US-Gesundheitsministerium, dass die Daten von 3.300.638 Patienten bei dem Angriff offengelegt wurden.

Diese Daten wurden bei dem Angriff erbeutet:

- Vollständiger Name

- Sozialversicherungsnummer (SSN)

- Geburtsdatum

- Adresse

- Medizinische Diagnose und Behandlung

- Labortestergebnisse

- Rezeptdaten

- Radiologische Berichte

- Mitgliedsnummer

- Telefonnummer

Nachdem ein externer Cybersicherheitsexperte mit der Untersuchung beauftragt worden war, wurde festgestellt, dass Malware die Server der Organisation infiziert hatte. Im Anschluß daran wurde ein Systemwiederherstellungsprozess eingeleitet.

In einer Pressemitteilung gibt die Organisation an, zusätzliche Sicherheitsmaßnahmen und strengere Protokolle implementiert zu haben, um ähnliche Vorfälle zu verhindern und sensible Patientendaten vor unbefugtem Zugriff zu schützen.

Nachdem ich von diesem Ransomware-Angriff erfahren hatte, wollte ich mir ein Bild über die Situation und die betroffenen Organisationen verschaffen und mit einer Recherche die mir vorliegenden Informationen vertiefen.

So habe ich mir zunächst einmal nur die Internetseite mit einem handelsüblichen Browser der Regal Medical Group angeschaut:

Mit einer deutschen IP-Adresse werde ich beim Aufruf der Seite blockiert. Das ist nicht weiter schlimm und auch nicht ungewöhnlich. Ich ändere meine IP-Adresse und rufe die Seite erneut auf.

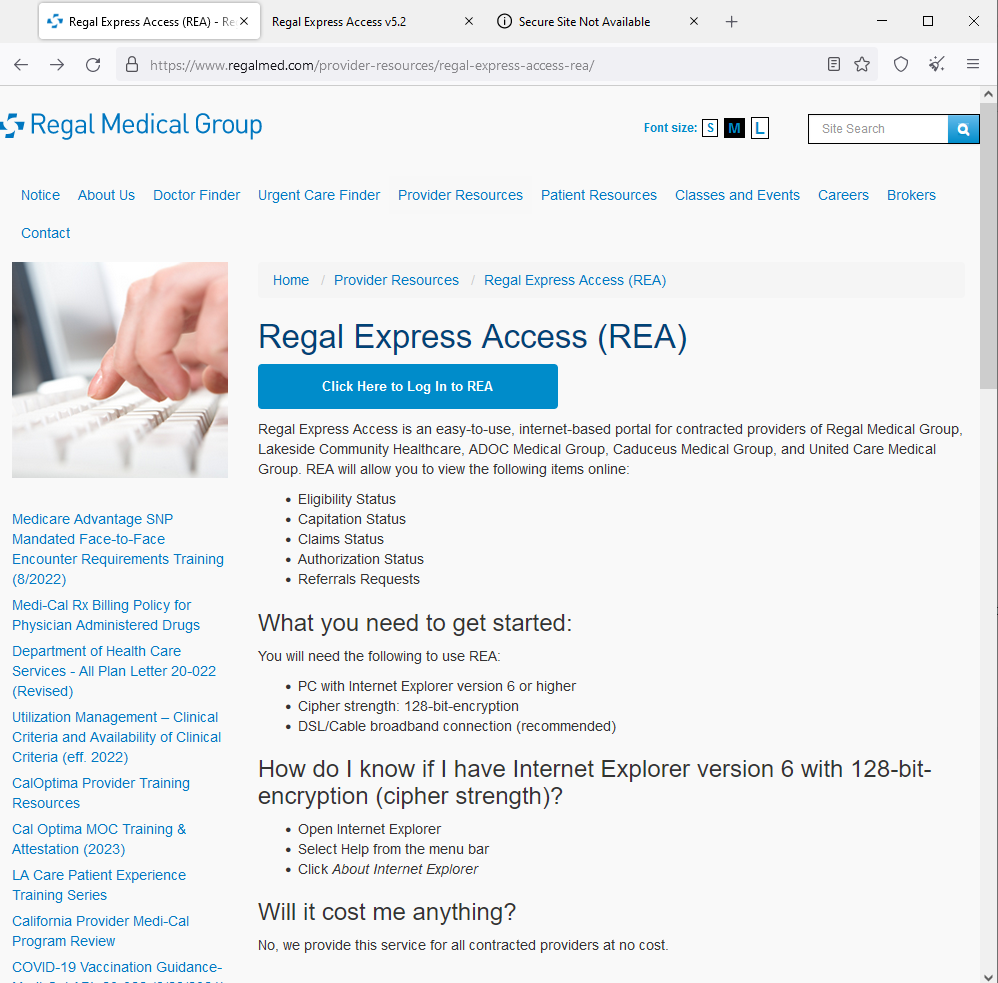

Auf der Startseite (aktuell nicht https-gesichert) stelle ich fest, dass es einen Login-Bereich gibt. Ich folge diesem Link und erhalte die nachfolgende Browseransicht:

Die Angaben auf dieser Seite zu den Zugangsvoraussetzungen und dem Gebrauch des Internet Explorers in der Version 6 oder höher sprechen sicherheitstechnisch Bände.

Freundlich ausgedrückt kann man hier zusammenfassend sagen: Internet- und sicherheitstechnisch sind wir gerade in der tiefsten Steinzeit angekommen.

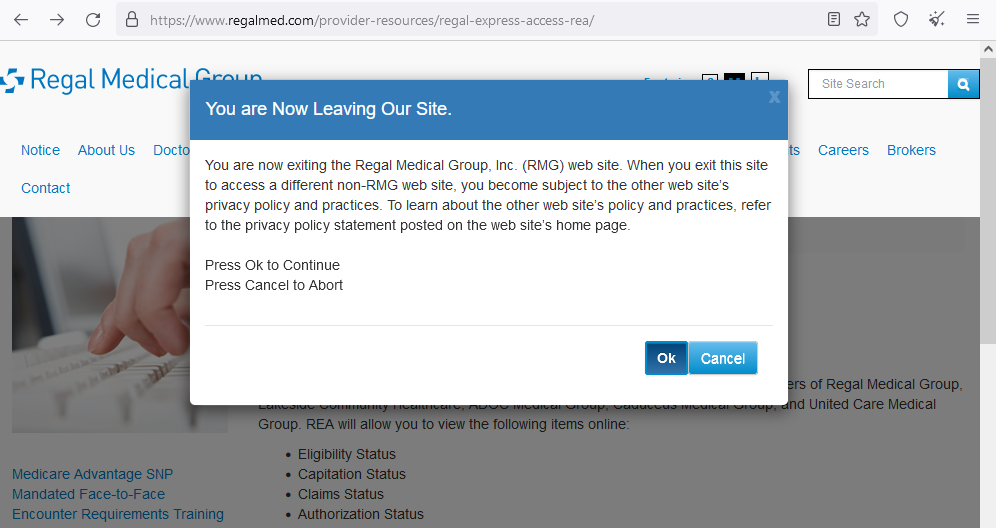

Meine Neugierde wächst: Ich klicke auf den Button “Click Here to Log In to REA”:

“You are Now Leaving Our Site.” Wie bitte? Vertrauenserwecken ist das nicht. Ich fühle mich hier beinahe an das typische Verhalten von Phishing-Websites erinnert, bei denen die Opfer von einer Site zur Nächsten weitergeleitet werden.

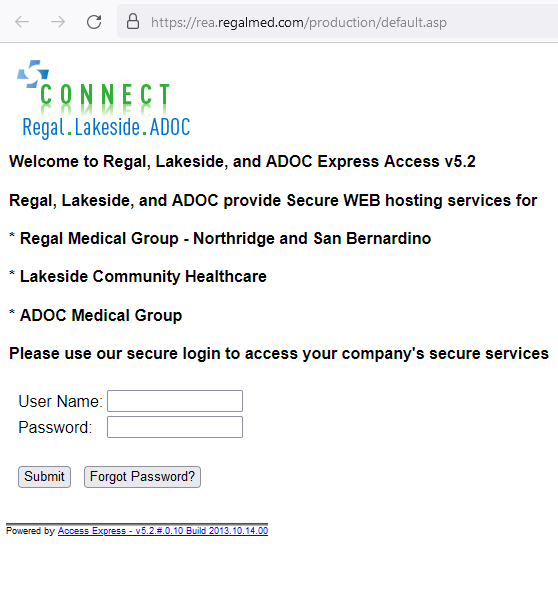

Ich klicke auf den “Ok”-Button und lande auf einer Subdomain der Organisation. Hier finde ich ein “sehr interessantes” Login vor:

Hatte ich nicht gerade die Steinzeit erwähnt? Wir haben hier noch einen sicherheitstechnisch sehr unterirdischen Volltreffer erzielt. So mutet es fast schon “verar….” an, dass die betroffenen Unternehmen in ihrer Pressemitteilung bekanntgegeben haben, dass sie ihre Systeme in Punkto Sicherheit bereits verbessert haben.

Bei einem Blick in den Seitenquelltext der Loginseite entdecke ich sehr viele veraltete, unsichere Scripte und hilfreiche Kommentare, die es Angreifern leicht machen, das zuvor dargestellte Login zu überwinden.

Ohne näher ins Detail zu gehen, erwähne ich hier noch die nachfolgende Zeile, die direkt unter den Login-Formularfeldern zu finden ist. Diese Zeile ist bezeichnend für ein stark veraltes System aus dem Jahr 2013: “Powered by Access Express – v5.2 # 0.10 Build 2013.10.14.00”

Wer oder was ist Access Express?

Welches System und welche Scripte verbergen sich hinter der Angabe Access Express – v5.2 # 0.10 Build 2013.10.14.00, die für die Bereitstellung des Logins genutzt werden?

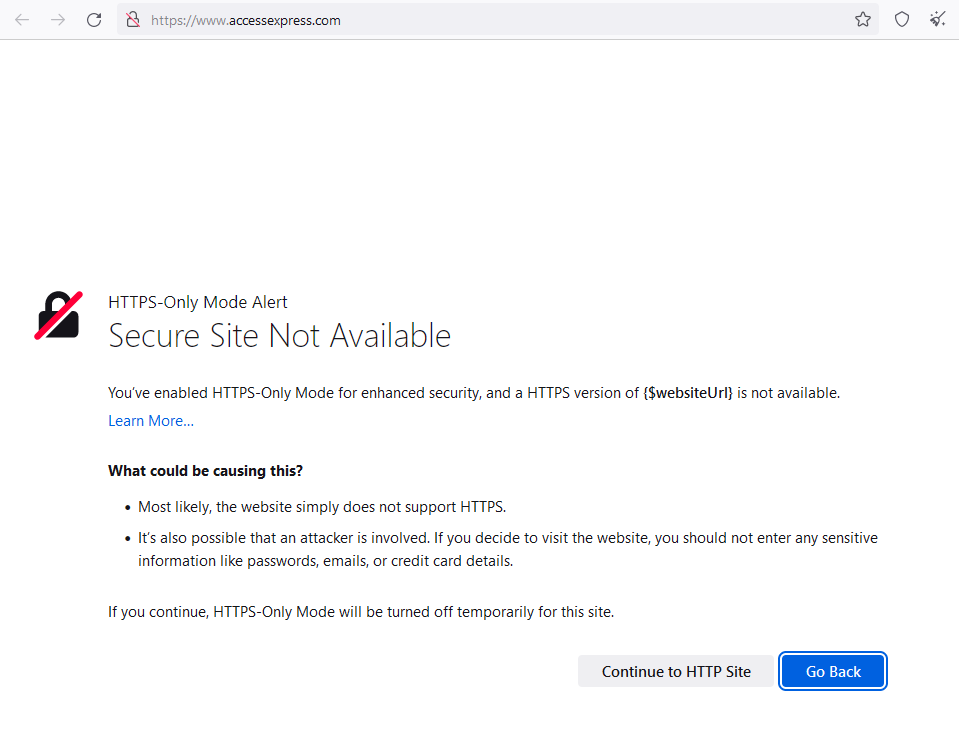

Um das herauszufinden klicke ich auf den angegebenen Link:

Ach, sieh mal einer an! Einen Kommentar über das erzielte Ergebnis kann ich mir an dieser Stelle wohl sparen.

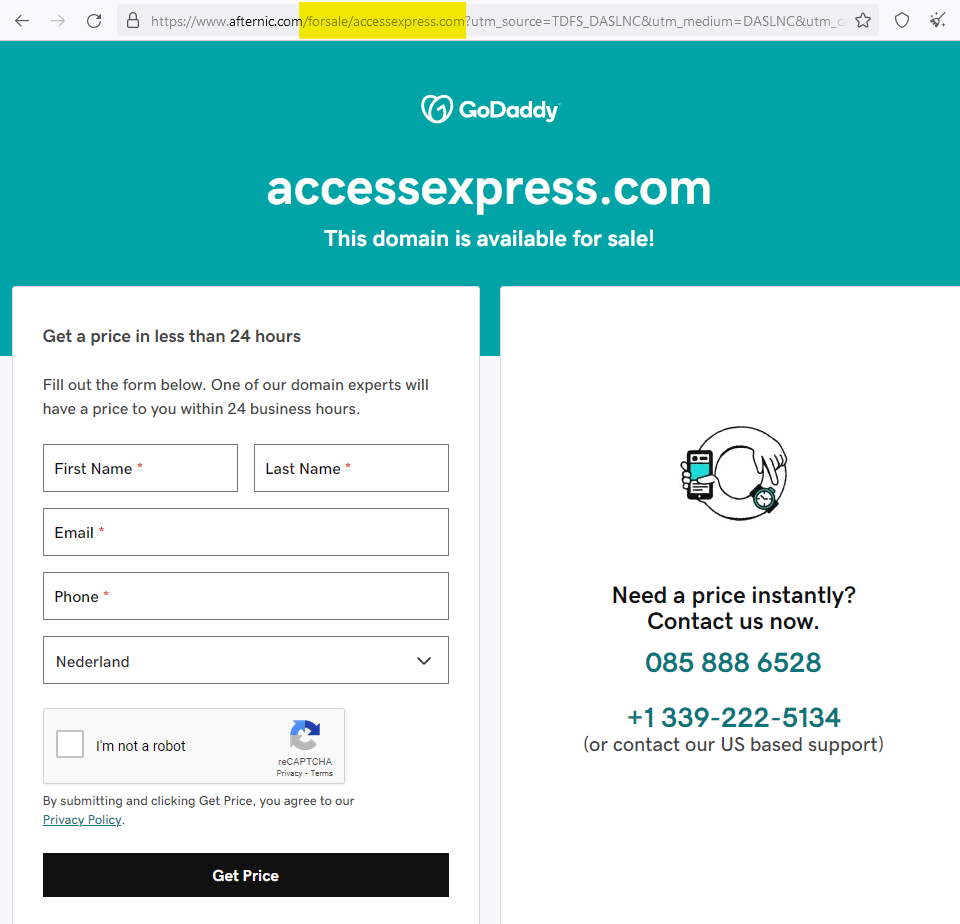

Ich rufe die ungesicherte Seite auf und werde prompt weitergeleitet:

Ich erfahre, dass die Domain accessexpress.com zum Verkauf steht.

Mir reicht dieser kurze Einblick schon, um festzustellen, dass das gesamte System aus “Unsicherheiten” besteht! Und so breche ich an dieser Stelle vorerst meine Recherche ab, da ich in sehr kurzer Zeit auf sehr viele offensichtliche handwerkliche Fehler und Sicherheitslücken gestoßen bin, die bis Dato nicht behoben und nicht geschlossen wurden.

Euch habe ich mit diesem aktuellen Beispiel hoffentlich einen ersten, kleinen Eindruck über grobe Schnitzer und verantwortungslose Nachlässigkeiten in Bezug auf die IT-Sicherheit von Webseiten, -angeboten und -diensten vermittelt, die sensible Daten vorhalten und verarbeiten.

Direkt vor der Haustür gibt es auch noch viel zu kehren

Wenn ich mich hierzulande umsehe, insbesondere dort, wo sensible medizinische Daten von Patientinnen und Patienten vorgehalten werden, entsteht in vielen Fällen kein besseres Bild.

Ich werde in den kommenden Monaten mit Sicherheit noch einmal auf dieses Thema eingehen und Beispiele aufzeigen, die verantwortungslos und nicht nachahmenswert sind. Zusätzlich werde ich auch auf bereits kompromitierte, sensible Daten eingehen, die in einschlägigen Foren und im Darknet verrammscht, verscherbelt und manchmal auch kostenlos zum Download angeboten werden.

Zurück nach Kalifornien: Warum stehlen Ransomware-Akteure sensible Patienten-Daten?

Ich komme jetzt noch einmal auf den kalifornischen Vorfall zurück, um die Frage “Warum stehlen Ransomware-Akteure diese Daten?” zu beantworten:

“Ransomware-Akteure stehlen diese Daten, um einen weiteren Hebel bei der Erpressung von Gesundheitsorganisationen in der Hand zu haben, indem sie sich die hochsensible Natur medizinischer Daten zunutze machen.”

Hier noch ein Auszug bzw. ein paar Punkte aus der Pressemitteilung der kompromittierten Organisation:

- „Regal ist sich der Bedeutung des Schutzes Ihrer personenbezogenen Daten bewusst und nimmt diese Verantwortung sehr ernst“

- „Wir werden alles in unserer Macht stehende tun, um Personen zu helfen, deren personenbezogene Daten möglicherweise kompromittiert wurden, und ihnen dabei zu helfen, den Prozess zu bewältigen.“

- Die Gesundheitsorganisation gibt an, zusätzliche Sicherheitsmaßnahmen und strengere Protokolle implementiert zu haben, um ähnliche Vorfälle zu verhindern und sensible Patientendaten vor unbefugtem Zugriff zu schützen.

- Betroffene Patienten sollten nach gezielten Phishing-Angriffen, Betrug, Social Engineering oder Erpressung mit gestohlenen Daten Ausschau halten.

Quelle: bleepingcomputer.com

Fazit: Für die Betroffenen ist das mehr als bitter

Wenn das Kind bzw. sensible Daten in den Brunnen gefallen sind, kompromitiert und erbeutet wurden, gibt es kein zurück mehr!

Diese Daten schwirren bereits im Darknet, auf diversen Servern, RaaS-Servern (Ransomware-as-a-Service) und in einschlägigen Foren umher. Sie sind mit großer Wahrscheinlichkeit auch bereits auf PCs und diversen lokalen Festplatten weltweit verteilt.

Ein Zurückholen oder Löschen der unberechtigt und böswillig entwendeten Daten ist schier unmöglich!

Die 3,3 Millionen Opfer müssen fortan damit leben, dass ihre Daten offengelegt sind. Für die Betroffenen ist das mehr als sehr bitter!