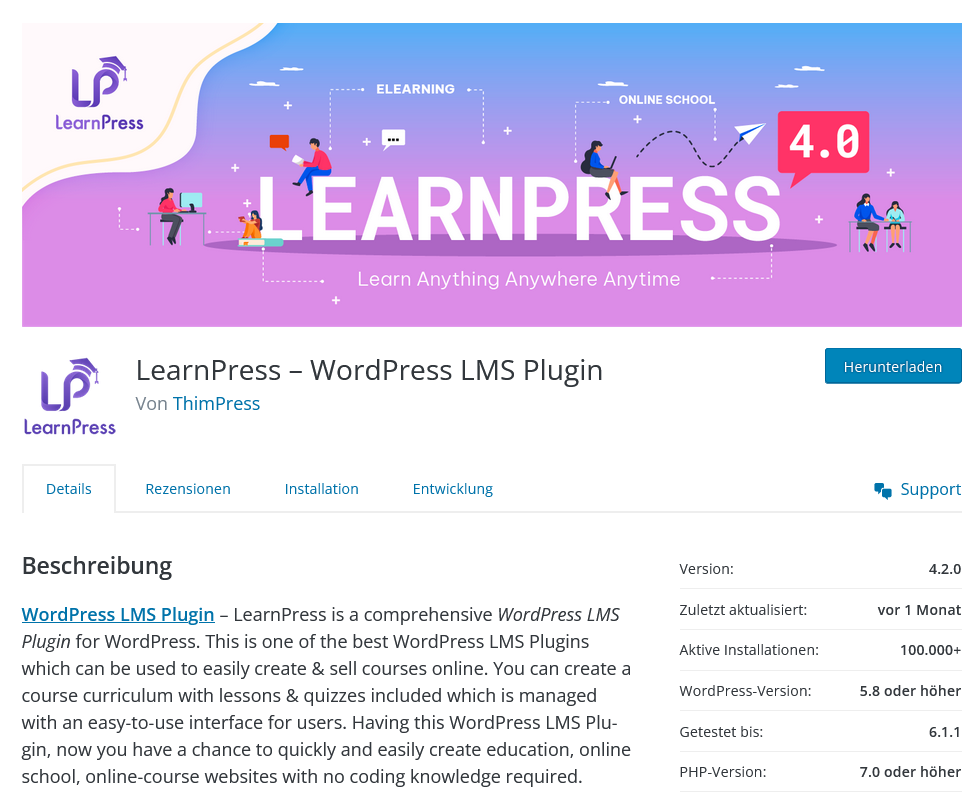

Das WordPress LMS Plugin „LearnPress“ war Ende 2022 sehr anfällig für mehrere Fehler mit kritischem Schweregrad, einschließlich SQL-Injektion und lokaler Dateieinbindung. Die Sicherheitslücken in dem Plugin, das auf über 100.000 aktiven Websites verwendet wird, wurden Ende November 2022 entdeckt und dem Softwareanbieter gemeldet.

Mit der Veröffentlichung des „LearnPress“-Updates in der Version 4.2.0 wurden die Probleme am 20. Dezember 2022 behoben.

Laut der WordPress.org-Statistiken haben aber nur ca. 25 % der Plugin-Nutzer das Update ausgeführt :-(

Somit läuft auf etwa 75.000 Websites immer noch die anfällige Version von “LearnPress”. Websitebetreiber, die das Update immer noch nicht ausgeführt haben, sind deshalb einer Reihe von Sicherheitsrisiken ausgesetzt.

„LearnPress“ ist ein Plugin für ein Lernmanagementsystem (LMS), mit dem Websitebetreiber, die mit dem CMS WordPress arbeiten, Online-Kurse, Lektionen und Quiz erstellen und verkaufen können.

Die Schwachstellen im Detail

Eine nicht authentifizierte lokale Dateieinschlusslücke (LFI), die es Angreifern ermöglicht, den Inhalt lokaler Dateien anzuzeigen, die auf dem Webserver gespeichert sind. Dadurch können Anmeldeinformationen, Autorisierungstoken und API-Schlüssel offengelegt werden. Durch eine Offenlegung dieser Informationen wären weitere Kompromittierungen sehr wahrscheinlich und möglich.

Der zweite kritische Fehler ist eine nicht authentifizierte SQL-Injektion, die möglicherweise zur Offenlegung vertraulicher Informationen, Datenänderungen und zur Ausführung willkürlichen Codes führt.

Der dritte Fehler ist ein authentifizierter SQL-Injection-Fehler in zwei Shortcodes des Plugins („learn_press_recent_courses“ und „learn_press_featured_courses“), der die Eingabe der Variable „$args“ nicht richtig validiert und bereinigt.

“LernPress” hat die Probleme Updates in der Version 4.2.0 behoben. Websitebesitzern, die mit nicht aktuellen, älteren Versionen von “LearnPress” arbeiten, sollten “LernPress” schnellstmöglich auf die Version 4.2.0 aktualisieren oder das Plugin deaktivieren, bis das verfügbare Sicherheitsupdate problemlos im jeweiligen WordPress CMS angewendet werden kann.

Für eine gute IT-Sicherheit sind regelmäßige Aktualisierungen und Updates das A und das O

Veraltete Systeme, Plugins, Scripte, Frameworks, CMS- und Softwareversionen stellen ein sehr hohes Sicherheitsrisiko dar, das Cyberkriminelle nur allzu gern ausnutzen.

In den vergangenen 3 Jahren hat die Zahl der Cyberangriffe deutlich und stark zugenommen. Angreifer machen inzwischen auch keinen Halt mehr vor kleinen Unternehmen oder Privatpersonen. Denn aus der Sicht von Cyberkriminellen gibt es immer irgendetwas Wertvolles, wie Passwörter, Accounts, Geld, Bitcoins, Zugangsdaten zu Unternehmens-Netzwerken, Kreditkarteninformationen, Pin-Nummern usw., zu erbeuten.

Damit ihr das Angriffsrisiko minimiert und so gut wie möglich “safe” bleibt, solltet ihr eure IT-Systeme, eure Software und Webanwendungen immer auf dem neuesten Stand halten!

Quelle: bleepingcomputer.com